Самый большой интернет-провайдер в мире, атакованный Botnet из 100 000 устройств IoT

Третий по величине в мире поставщик интернет-услуг OVH был атакован хакерами, использующими более 100 000 устройств IoT для перегрузки своих серверов.

Самая крупная атака DDoS еще увидела

OVH - это не просто поставщик интернет-услуг, они предоставляют общий облачный хостинг, регистрацию домена и телефонные службы VOIP.

Это была атака DDoS (распределенный отказ в обслуживании), которая пытается затопить сетевой ресурс с помощью сетевого трафика, в результате чего он становится недоступным для Интернета.

Один компьютер не может выполнить эту задачу сам по себе. Вместо этого хакеры использовали более 100 000 устройств IoT для взлома OVH.

Сеть устройств, большая группа устройств, включая камеры и цифровые видеорегистраторы (DVR), управлялась с помощью многовекторной атаки DDoS. Однако, по данным OVH, были задействованы и другие устройства - даже малина Pis.

Одной из причин этой уязвимости были настройки на устройствах, используемых в атаке, т. Е. Эти устройства были неправильно настроены, что позволяет легко их переносить.

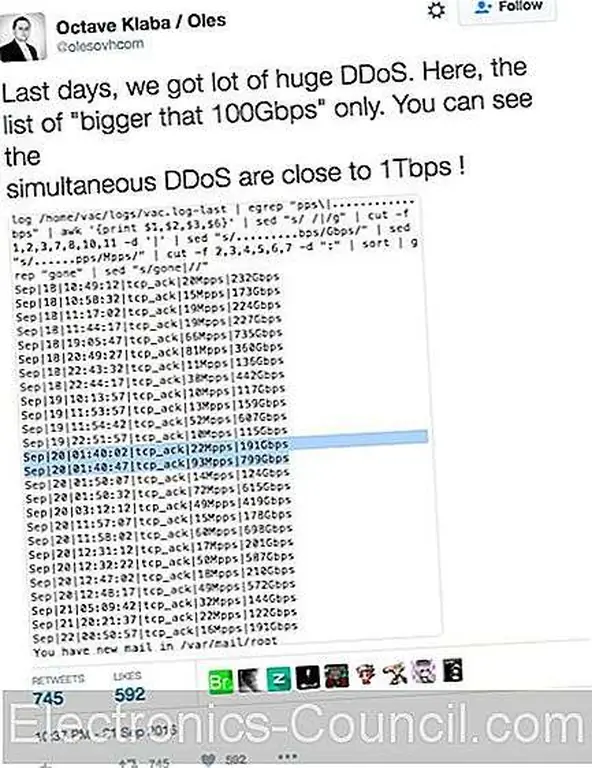

22 сентября основатель OVH и технический директор Octave Klaba опубликовали в твиттере картинку, которая иллюстрирует, насколько велики были атаки. В какой-то момент одновременные атаки составляли почти 1 Тбит / с. Другие многочисленные атаки все еще были намного выше 100 Гбит / с, в результате чего серверы компании были протестированы с максимальной пользой.

Tweet от Octave Klaba / Oles () 22 сентября 2016 года

Клаба позже написал в твиттере: «Этот ботнет с камерами 145607 / dvr (1-30 Мбит / с на IP) способен отправлять> 1, 5 Тбит / с DDoS. Тип: tcp / ack, tcp / ack + psh, tcp / syn". В то время как это продолжалось, OVH сталкивается со все большим количеством устройств, ежедневно атакующих их.

Незадолго до нападения на OVH, популярный блог о безопасности и расследовании Брайана Кребса, KrebsOnSecurity, был атакован через DDoS. Предполагалось, что эта атака была связана с участием израильской фирмы, глобальной сети vDOS, за ее службу DDoS-атак. Атаки были настолько серьезными, что служба облачных сервисов Krebs фактически удалила KrebsOnSecurity со своих серверов, эффективно убивая сайт временно. На данный момент сайт снова работает, и Krebs выпустил несколько сообщений в блоге об атаке и о том, как работают IoT-хаки в целом.

Как можно взломать IoT?

Сегодня используются миллионы устройств IoT, которые приближают домашние хозяйства к полной автоматизации. IoT-устройства - это физические объекты, которые содержат IP-адрес для подключения к Интернету и позволяют общаться между собой и другими физическими устройствами и системами IoT.

Существуют различные методы борьбы с этими устройствами, но в случае OVH хакеры атаковали замкнутый телевизионный канал (система видеонаблюдения), чтобы получить бот DDoS в свою сеть и сбой серверов OVH. Как упоминалось выше, что-то столь же простое, как наличие ошибочных настроек на своих устройствах или не изменение паролей по умолчанию, позволяет хакерам легко создавать время атаки.

Компания Web Security, Cloudflare, также недавно получила атак. На этой неделе они провели углубленное исследование атак, нацеленных на их серверы.

График нападений, полученных Cloudflare. Изображение предоставлено Cloudflare

Cloudflare соперничала с так называемыми атаками уровня 7 (L7), которые используют HTTP GET и выхлопные серверы, притворяясь легитимными соединениями, инициированными фактическими людьми. OVH, по сравнению, по-видимому, имел дело с атаками уровня 3 (L3), более распространенной формой атаки, которая направлена на подавление серверных ресурсов.

Однако атаки аналогичны тем, что Cloudflare, как и OVH, уверен, что они могут отслеживать атаку на устройства IoT и камеры видеонаблюдения.

Предотвращение будущих нападений с использованием ИОТ

Итак, как предотвратить дальнейшие атаки? Это не так просто ответить, как можно было бы подумать. Многие, если не все компании, знают о серьезных проблемах безопасности, представленных IoT, но не всегда легко реагировать на атаки, как только они происходят. Атаки обычно не одинаковы и для каждой отрасли и сильно различаются. Это то, что делает компании довольно трудно решать проблемы до того, как они произойдут - они не всегда видят потенциальную уязвимость.

Технический директор Intel Стив Гробман предположил, что устройствам IoT предоставляется только минимальный доступ к сетям, которые им необходимы для их заданной функции. Как бы то ни было, многим продуктам предоставляется больше возможностей подключения, чем они требуются.

Ниже приведена карта, иллюстрирующая плотность открытых камер безопасности в Соединенных Штатах.

Карта предоставлена командой анализа данных CARTO

В то время как OVH страдал от огромной атаки, у них очень хорошая система анти-DDoS. Эта система имеет избыточную сеть с пропускной способностью 3 Тбит / с, которая позволяет им «впитывать» данные по своим точкам-точкам, которые у них есть в США.

В то время как на своем пике атака достигла около 1 Тбит / с бот-сетей DDoSing их системы, на них приходилось около трети полной сети OVH.

Короче говоря, этой необычной атаке понадобился бы гораздо больший флот ботов, чтобы полностью снять систему OVH. Однако с увеличением количества устройств IoT с такими невероятными темпами, увеличивающимися на миллиарды в течение следующих 5 лет, эта атака DDoS наглядно демонстрирует необходимость системных улучшений безопасности IoT.