Шифрование IEEE 1735 может позволить атакам Oracle, Trojan Hardwares и модификациям лицензирования

Исследователи из Университета Флориды обнаружили недостатки в стандарте шифрования IEEE 1735, используемом для защиты интеллектуальной собственности (IP) на SoC. Этот стандарт используется многими крупными полупроводниковыми компаниями, включая Xilinx и Synopsys.

Лицензирование ИС обычно включает в себя три стороны: автор IP, пользователь IP и инструменты IP. Автор IP-лицензии лицензирует свой продукт для возмещения затрат на разработку, пользователь IP оплачивает лицензии, чтобы использовать уже существующие решения в пользовательских SoC, а инструмент IP гарантирует, что соблюдение требований защиты IP через шифрование.

В случае IEEE 1735, несмотря на то, что используемые инструменты для электронного проектирования (EDA) не были ошибочными, сама схема шифрования была. Это позволило достичь целого ряда последствий: от доступа к IP-адресам через открытый текст с возможностью внесения вредоносных и несанкционированных изменений, которые могут привести к внедрению аппаратных троянов.

Благодаря тому, что стандарт широко используется и используется, разработчикам SoC необходимо будет пересмотреть свои протоколы безопасности для IP-адресов.

Ниже приведена некоторая справочная информация по стандарту IEEE 1735, а также недостатки, обнаруженные командой Университета Флориды.

Что входит в стандартный

IEEE, крупнейшая профессиональная ассоциация в мире, публикует стандарты для информационных технологий, робототехники, телекоммуникаций, биомедицинских технологий и технологий здравоохранения и обеспечения информации. Технические эксперты со всего мира вносят свой вклад в разработку стандартов через рабочие группы и, в конечном итоге, большинство голосов и достигают консенсуса до его завершения. Стандарты используются для описания процедур и спецификаций, которые повышают надежность и совместимость продуктов или услуг.

IEEE 1735-2014, также известная как «Рекомендованная практика IEEE для шифрования и управления интеллектуальной интеллектуальной собственностью» (PDF), была организована Комитетом по проектированию и автоматизации

IEEE Computer Society. Стандарт был утвержден в декабре 2014 года Советом стандартов IEEE SA. В IEEE 1735 рассматривается, как производители и разработчики могут защитить свою собственность при продаже или лицензировании своей продукции. В нем перечислены методы и стандарты для обработки IP-адресов в процессе проектирования, интеграции и производства с лицензированным свойством.

Для дизайнеров стало обычной практикой платить за лицензию на использование уже существующего и многоразового решения и сочетать ее со своей собственной работой, такой как кодеры, декодеры. На протяжении всего процесса проектирования лицензионная компания может ожидать, что их IP-адрес не будет изменен или украден.

Лицензионные IP-адреса помогают снизить затраты и время, чтобы вывести продукт на рынок и облегчить взаимодействие с потребителем и дистрибьютором, чувствуя себя более безопасным в обмене. Примеры IP-адресов, которые подпадают под стандарт IEEE 1735, включают в себя электронные системы, испытательные стенды, сетевые списки, инструкции по изготовлению, физические макеты и технические характеристики.

В стандарте описывается модель доверия, управление ключами, управление правами, управление лицензиями, управление видимостью и интероперабельность IP-адресов.

Здесь можно получить доступ к документу стандартов из 90 пунктов (PDF).

Недостатки в IEEE 1735

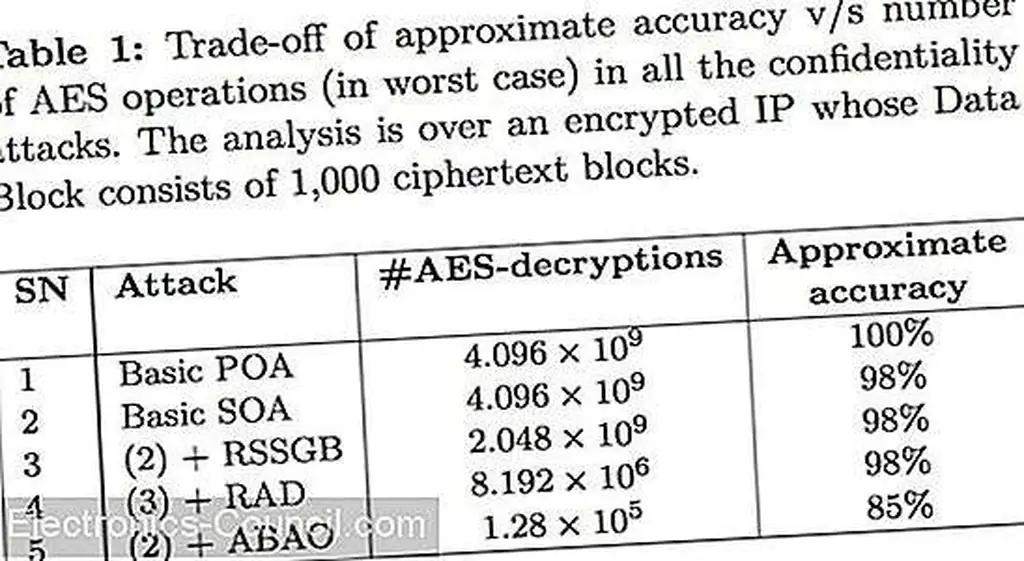

Команда для обнаружения недостатков IEEE 1735 использовала инструмент Synopsys Synplify Premier EDA (версия L-2016.09) для демонстрации. В своей публикации команда подчеркнула, что уязвимость не является недостатком инструмента, а протокола шифрования. Было обнаружено семь различных типов недостатков, что привело к трем различным типам уязвимостей и областям атаки: атакам оракула, атакам на троянском аппарате и атакам на лицензирование / права.

Атакуемая атака Oracle (POA)

В стандарте IEEE 1735 не указывается тип схемы заполнения, которая будет использоваться в его стандарте шифрования, хотя используется симметричное шифрование в режиме CBC, для чего требуются строки, которые являются длиной блоков.

Средство EDA Synopsys в демонстрации использует заполнение PKCS # 7, в котором конец строки дополняется количеством блоков, для которых оно меньше. (Используемый пример состоит в том, что если есть два блока, которые необходимо заполнить, то он дополняется с помощью 0x02 0x02). Если ошибка дешифрования возникает из-за ошибки заполнения, возвращается 1; в противном случае возвращается 0.

Команда продемонстрировала, что можно использовать это, чтобы угадать последний блок зашифрованного текста с доводами 256x16xN, сложностью O (N 2) и работать в обратном направлении, чтобы угадать весь зашифрованный текст.

Рекомендуемое решение - использовать схему, в которой дешифрование не прерывается из-за неправильного заполнения, такого как AByte или OZ padding, или режим AES-CTR, который не требует заполнения.

Изображение предоставлено Университетом Флориды

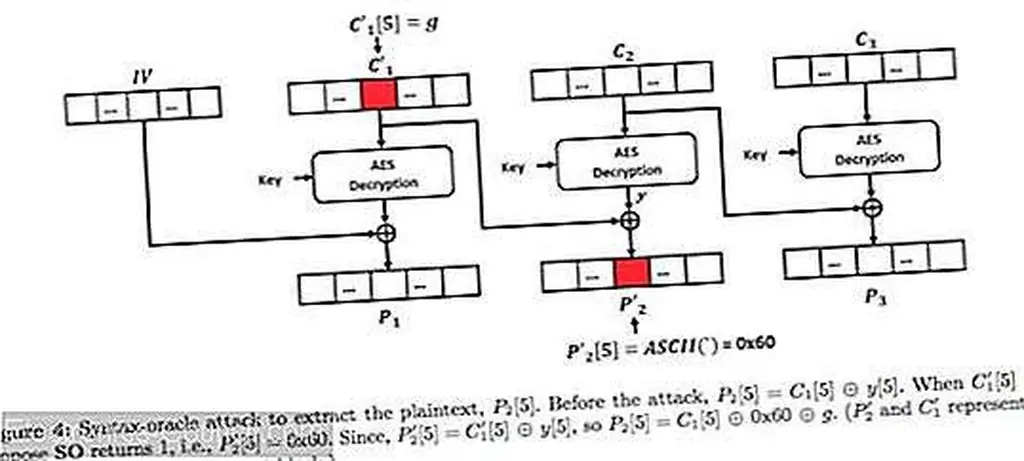

Синтаксис Oracle Attack (SOA)

Подобно атаке «Padded Oracle Attack», синтаксис Oracle Attack вместо этого использует сообщения об ошибках, полученные от плохого синтаксиса. В отличие от POA, SOA может использоваться для угадывания любого символа любого блока в зашифрованном тексте.

Демонстрация, которую использовала команда, - это символ, используемый в Verilog как директива для определения, ifdef и включения макросов. Если этот синтаксис использовался неверно, инструмент EDA вернет синтаксическую ошибку. Эта функция может использоваться аналогично POA для угадывания содержимого cyphertext и возможна в пределах 256x16xN догадок.

Команда смогла оптимизировать этот метод, чтобы сделать его более эффективным (для типичного промышленного IP этот метод займет 40 месяцев, чтобы успешно угадать весь IP-адрес). Три разных способа оптимизации атак с оракулом были способны уменьшить время атаки еще больше и до 128x16xNx (N-4) догадок. Однако методы оптимизации снижают точность.

Изображение предоставлено Университетом Флориды

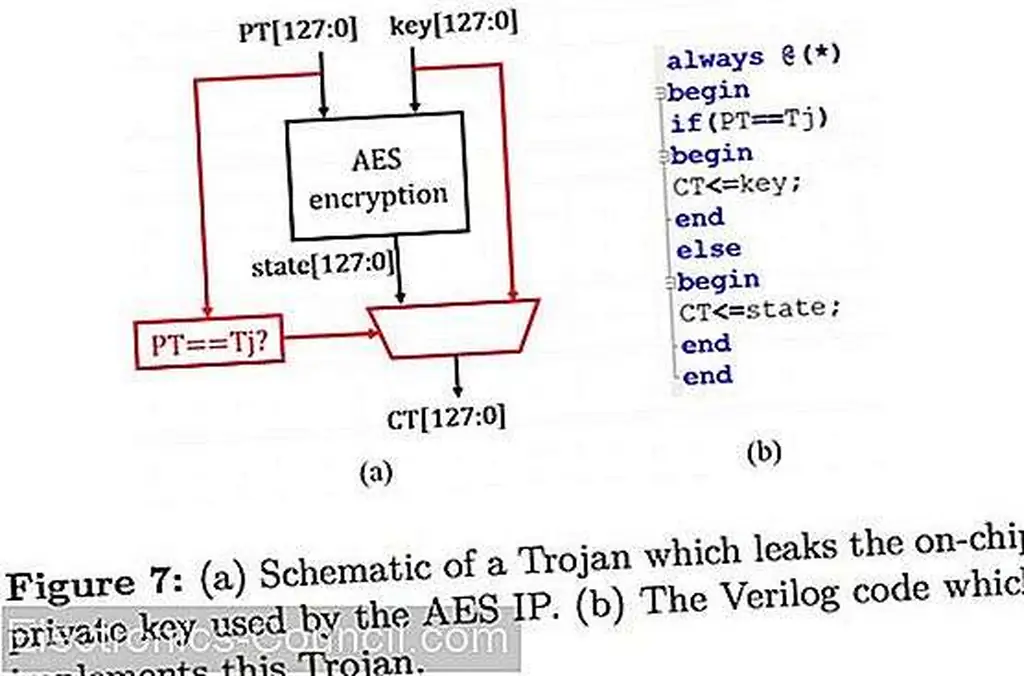

Аппаратные трояны

В двух разных атаках команда демонстрирует, что целостность IP не гарантирована и не проверяет и не подтверждает личность автора IP.

В первой демонстрации команда смогла использовать POA или SOA для доступа к зашифрованному тексту в виде открытого текста. Затем он изменяет RTL блока IP, вставляя строки комментариев и добавляя в другой код Verilog. Используя этот метод, удалось получить ключ шифрования для IP.

Во второй демонстрации открытый текст заменяется троянским текстом и зашифровывается случайным ключом сеанса и шифрует новый зашифрованный текст для получения зашифрованного блока данных. Затем ключ сеанса зашифровывается открытым ключом, и затем выполняется блокировка ключа. Они вместе обеспечивают цифровой конверт.

Применение аутентификации авторов IP помогло бы смягчить некоторые уязвимости троянских программ.

Изображение предоставлено Университетом Флориды

Лицензирование и права

Команда также продемонстрировала, что протокол, используемый для проверки и проверки лицензий, также может быть скомпрометирован с помощью атаки «человек в середине». Поскольку длина зашифрованных сообщений может быть найдена в виде открытого текста, можно сделать атаки на усечение или расширение, чтобы внести изменения в сообщения о лицензировании и не имеет проверки целостности.

Валидация лицензирования не только проверяет, имеет ли пользователь лицензию на использование IP-адреса, но также проверяет, какой выход или другой доступ доступен. Команда продемонстрировала возможность манипулирования зашифрованными текстами, используемыми при проверке лицензий, для изменения предоставления или отказа лицензии.

Вывод

Команда описывает эти уязвимости как «разочаровывающие», исходящие от такой организации, как IEEE. Стандарт IEEE 1735 явно нуждается в пересмотре и, возможно, полностью обновлен.