Результаты исследований показывают, что PIN-коды могут отслеживаться с помощью Wearables

Недавние исследования показывают, что носимые встроенные датчики могут использоваться для взлома PIN-кодов пользователя и паролей.

Исследование, которое является результатом сотрудничества между Университетом Бингемтона и Технологическим институтом Стивенса в Нью-Йорке, дает убедительные доказательства того, что фитнес-трекеры и смартвэски уязвимы для нарушений безопасности.

Традиционные атаки на ключевые системы

Традиционные атаки на систему безопасности на основе ключа, такую как банкомат, могут включать скрытую камеру или скиммер. Скиммер, который помещается в слот для карты ATM, записывает конфиденциальные данные жертвы, включая их ПИН-код. Для неподготовленного глаза скиммеры могут быть чрезвычайно трудно идентифицировать. Установка оборудования, предназначенного для противодействия скиммерам, делает такие атаки менее успешными.

Некоторые предыдущие атаки записывали звук ввода с клавиатуры и использовали лингвистические модели для поиска нажатых клавиш.

Другой метод использует многолучевое замирание аудиосигналов для поиска нажатых клавиш на клавиатуре. Существуют также методы, основанные на механизме обучения.

Носимые устройства и встроенные датчики

Термин «носимое устройство» может охватывать широкий спектр применений, включая отслеживание пригодности, обнаружение эпилептических припадков, аутентификацию пользователя и многое другое. Поскольку они имеют такой широкий спектр приложений, многие датчики должны быть включены в носимое устройство. Поэтому эти устройства, естественно, собирают как можно больше информации, чтобы они могли успешно достичь своих намеченных целей.

Акселерометры, гироскопы и магнитометры являются одними из широко используемых датчиков в носимых устройствах. Эти датчики могут отслеживать все движения человека.

Вопрос: готовы ли мы, чтобы все эти данные были обнаружены и записаны? "Src =" // www.allaboutcircuits.com/uploads/articles/Arar_wearablesecurity1.jpg" />

Исследователи из Университета Бингемтона и Технологического института Стивенса в Нью-Йорке стремились ответить на этот вопрос.

Их исследования показывают, что, хотя алгоритмы и методы, необходимые для достижения данных, не так просты, безопасность носимых устройств действительно весьма скомпрометирована. В их работе рассматривается более общий случай (т. Е. Ситуация, свободная от контекста и обучения), которая показывает PIN-код пользователя, который может быть обнаружен, опираясь на изношенное на руке устройство для ношения без дополнительного оборудования. Следовательно, этот подход вряд ли привлечет к себе внимание.

Новый метод сбора данных

В новом исследовании представлен алгоритм, в котором используются датчики низкой точности для переносимого устройства для извлечения необходимых данных. Незашифрованные выходные данные встроенных датчиков могут быть собраны либо посредством обнюхивания данных в коммуникациях Bluetooth, либо путем установки вредоносного программного обеспечения.

Обратите внимание, что большинство носимых устройств используют Bluetooth Low Energy (BLE), что менее безопасно по сравнению с предыдущими версиями Bluetooth. Фактически, как говорится в специальной статье по этому вопросу, при низкой энергии достигается низкая безопасность. Это облегчает просмотр данных для противника.

Однако, вместо того, чтобы обнюхивать данные, кто-то, желающий просмотреть данные, может выбрать запуск внутренней атаки. Один из способов достижения этого - установить вредоносное приложение на носимое устройство. Приложение может затем отправить данные о движении датчиков, которые будут дистанционно интерпретировать.

Алгоритм «обратного вывода PIN-последовательности», используемый в этом исследовании, использует физические ограничения клавиатур, чтобы помочь интерпретировать данные движения. Это, по сути, позволяет исследователям успешно угадывать последовательности ПИН. Для работы требуется знание размеров и макета целевой клавиатуры.

Задачи нового метода

Этот новый метод атаки не лишен препятствий.

Во-первых, это требует обнаружения на миллиметрах движений руки жертвы. Это большая проблема, учитывая относительно низкокачественные датчики, доступные в настоящее время в большинстве носящих устройств. Кроме того, такие чувствительные датчики также будут читать бессознательные движения и естественные вибрации руки пользователя.

Помимо этого, этот метод пытается обнаружить последовательности PIN-кода и пароля, которые обычно состоят из цифр. Это означает, что контекстуальная информация или словари не могут быть использованы, поскольку они смогут использовать коды, содержащие буквы или слова.

Наконец, данные, собранные с датчиков, основаны на координатах износостойкого устройства. Эти координаты не обязательно совпадают с координатами клавиатуры. Перенос собранной информации в фиксированную координату - еще одна важная задача этой атаки.

Несмотря на все эти проблемы, спроектированная атака по-прежнему остается успешной в большинстве случаев. Этот метод был широко протестирован с использованием двух типов интеллектуальных устройств и прототипа пригодного для носки. В 80% экспериментов новая техника была успешной с первой попытки. С тремя попытками вероятность успешной догадки составляет более 90%.

Исследователи полагают, что результаты этого исследования могут быть расширены, чтобы извлечь данные, напечатанные на клавиатуре.

В остальной части этой статьи мы кратко рассмотрим некоторые из концепций этого исследования. Для получения дополнительной информации, пожалуйста, прочитайте эту недавно опубликованную статью «Друг или против»? Ваши изношенные устройства показывают ваш личный PIN-код, который представляет концепции этой атаки очень подробно.

Шаблоны ускорения нажатий клавиш

При нажатии разных клавиш один за другим мы бессознательно следуем уникальной схеме ускорений и замедлений.

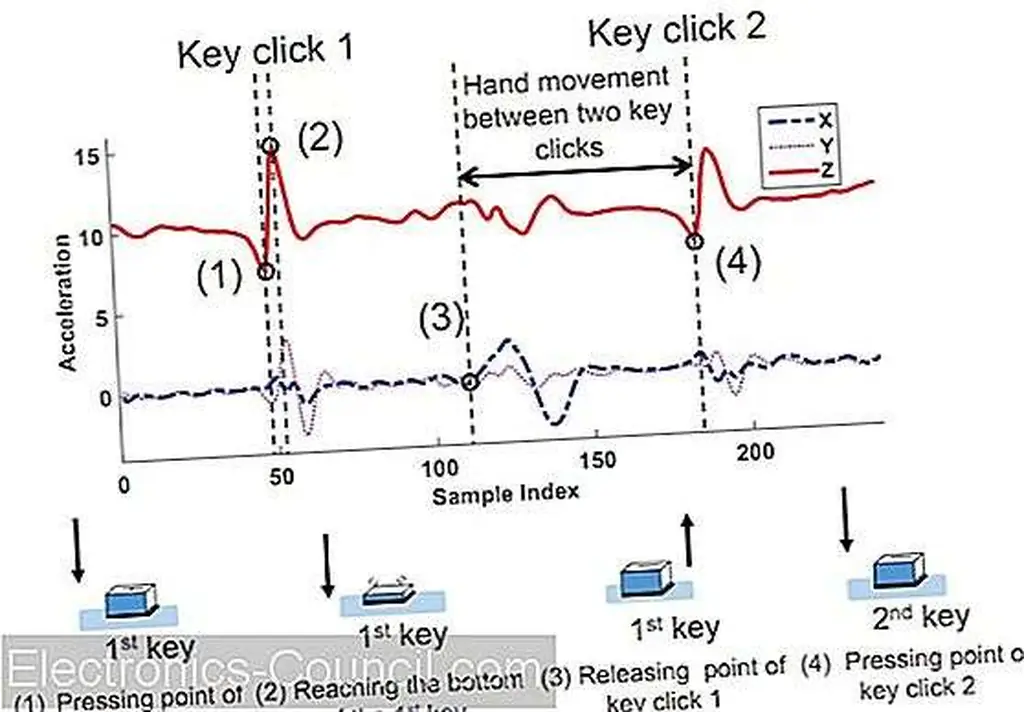

Предполагая, что ось z перпендикулярна плоскости клавиатуры и направлена наружу от нее, мы будем иметь аналогичные рисунки, изображенные красной кривой на рисунке (1):

Рисунок (1) Модели ускорения при нажатии клавиш один за другим. Изображение предоставлено Институтом технологии Стивенса (PDF)

Минимум в кривой ускорения происходит только в тот момент, когда наш палец касается ключа. Максимум ожидается, когда палец нажимает клавишу на нижнюю панель клавиатуры. Такие уникальные шаблоны помогают нам найти точные моменты нажатия клавиш.

Движение от одной клавиши к другой почти находится между двумя последовательными нажатиями клавиш, точкой (3) на рисунке. На этом этапе ускорение, сопровождаемое замедлением, распознается в X или Y-оси.

Учитывая все эти узоры в трех осях, мы можем найти расстояние и направление движения рук.

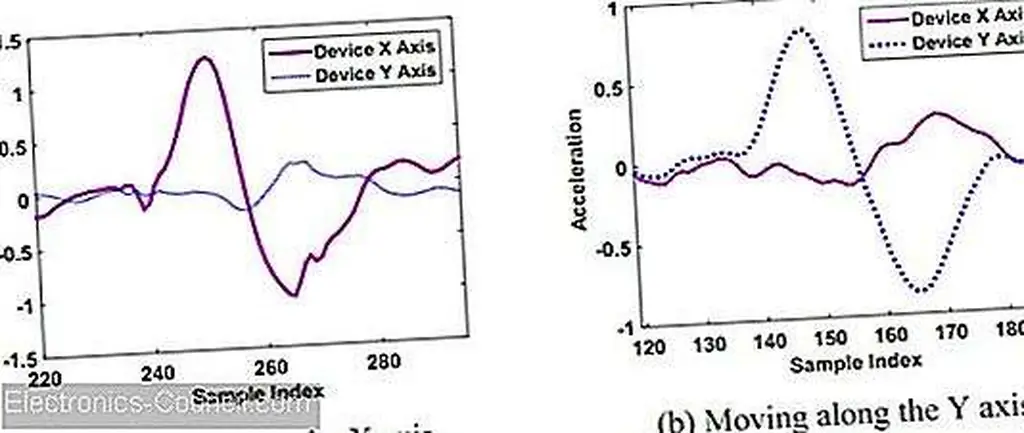

На рисунке (2) показаны примеры движения вдоль оси X или Y. Опять же, шаблоны ускорения вверх и вниз легко распознаются:

Рисунок (2) Модели ускорения и замедления на оси (a) X (b) оси Y. Изображение предоставлено Институтом технологии Стивенса (PDF)

Обратите внимание, что показания датчика основаны на координате износостойкого устройства, которое не фиксировано. Поэтому, хотя можно найти расстояние и направление движений с использованием вышеуказанных шаблонов, нам нужно перевести эти данные в координаты клавиатуры.

Это можно сделать, найдя связь между координатами загружаемого устройства, координатами клавиатуры и мировыми координатами.

Ручные движения можно использовать для нахождения связи между носимыми координатами и мировыми координатами.

С другой стороны, связь между координатами клавиатуры и мировыми координатами может быть легко обнаружена путем помещения датчика (например, смартфона, смарт-карты или IMU), который выровнен с координатами клавиатуры. Это снова зависит от знания того, какой банкомат жертва будет использовать.

Это исследование не дает решения проблемы уязвимой безопасности носимых устройств. Однако в нем подчеркивается необходимость шифрования данных, особенно в менее надежных сообщениях IoT. Исследователи также предлагают преднамеренное введение шума в данные, полученные от датчиков. Это должно быть сделано таким образом, чтобы мелкозернистое обнаружение движения становилось невозможным для злоумышленника, но на целевые цели носимого устройства не оказывают неблагоприятного воздействия.