SED, или диск с самошифрованием, - это тип жесткого диска, который автоматически и непрерывно шифрует данные на нем без какого-либо вмешательства пользователя. Что может удивить многих, так это то, что приличная часть накопителей, представленных в настоящее время на рынке, включая популярную серию твердотельных накопителей Samsung 840 Pro, на самом деле являются SED. Но поскольку производители не рекламируют это как основную функцию, она часто теряется в большом количестве, как правило, более важных характеристик.

Даже после того, как вы купите, установите и начнете использовать один из этих дисков с самошифрованием, шифрование будет настолько прозрачным для пользователя, что маловероятно, что они когда-либо поймут, что диск является диском с самошифрованием.

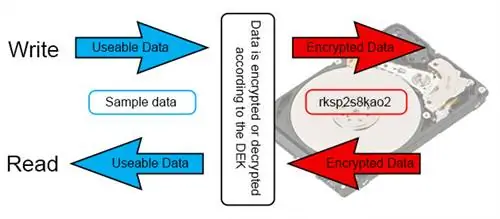

Этот процесс шифрования выполняется с использованием уникального случайного ключа шифрования данных (DEK), который накопитель использует как для шифрования, так и для расшифровки данных. Всякий раз, когда данные записываются на диск, они сначала шифруются в соответствии с DEK. Точно так же всякий раз, когда данные считываются с диска, они сначала расшифровываются тем же DEK, а затем отправляются в остальную часть системы.

Примечание редактора:Приглашенный автор Мэтт Бах является главой Puget Labs и работал в Puget Systems, бутик-производителе игровых и рабочих станций ПК, с первых дней работы в различных подмножествах производства. Эта статья была изначально опубликована в блоге Пьюджет

Это означает, что все данные на диске всегда зашифрованы. Один изящный трюк, который можно сделать на основе этого, - почти мгновенно и полностью стереть жесткий диск. Все, что вам нужно сделать, это приказать SED сгенерировать новый DEK, и все данные на диске немедленно станут тарабарщиной (поскольку ключ, необходимый для расшифровки данных, больше не существует) и их невозможно восстановить. Поэтому, если вам нужно быстро и безопасно стереть диск перед повторным развертыванием или утилизацией, SED предлагают быстрый и очень безопасный способ сделать это.

Это действие называется по-разному в зависимости от производителя, хотя чаще всего его называют выполнением «Безопасного стирания».

Что такое шифрование SED?

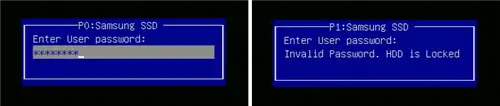

Хотя автоматическое шифрование и дешифрование данных на жестком диске - это удобно, само по себе это не так уж полезно, поскольку жесткий диск автоматически расшифровывает данные по запросу. Однако SED также позволяют вам установить так называемый ключ аутентификации (AK), который действует как пароль, блокирующий диск до тех пор, пока ключ не будет введен. Если настроен ключ аутентификации, система запросит ключ при первом включении. Хотя количество попыток зависит от материнской платы, если вы введете неверный пароль после трех или четырех попыток, система просто заблокирует диск и продолжит процесс загрузки. В этом случае диск становится полностью непригодным для использования до тех пор, пока компьютер не будет выключен и не будет введен правильный ключ.

Пароль запрашивается во время процесса POST. Если вы введете неправильный пароль 3 или 4 раза подряд, диск останется заблокированным.

На самом деле, даже если вы удалите его с исходного компьютера и подключите к другому компьютеру, для разблокировки диска все равно потребуется ввести AK. Однако, если вы подключите его к системе, которая не поддерживает шифрование SED, диск будет непригоден для использования. Поскольку материнская плата не имеет возможности ввести ключ аутентификации, привод никогда не узнает, что его можно разблокировать. В результате диск останется заблокированным, и разблокировать его будет невозможно. Если вы не переместите диск в систему, поддерживающую шифрование SED, вы не сможете получить данные на этом диске.

По данным Seagate, этот метод шифрования был сертифицирован как NIST, так и CSE как отвечающий требованиям безопасности уровня 2 для криптографических модулей.

Недостатки SED-шифрования

Когда безопасность данных является целью, важно знать ограничения и недостатки определенной технологии. SED - отличная технология, но она ничем не отличается от других тем, что у нее, безусловно, есть недостатки. В случае SED основным недостатком является то, что после того, как диск был разблокирован, он остается разблокированным до тех пор, пока питание диска не будет отключено. Другими словами, если вы просто перезагрузите компьютер или усыпите его, диск останется разблокированным. Только после того, как вы полностью выключите компьютер, он снова потребует ввода ключа аутентификации.

Другими словами, если ваш ноутбук был украден и находился только в спящем режиме, то данные на диске полностью раскрыты. Если у вас есть пароль пользователя, установленный в ОС, вор все равно может просто перезагрузить машину, загрузиться в живую среду и получить почти полный доступ к вашим данным. На самом деле, даже если у вас установлены пароль ОС и пароль BIOS, доступ к данным можно получить, переместив диск на другой компьютер без отключения питания. На ноутбуках это было бы сложно (но не невозможно), но на настольных компьютерах на самом деле довольно просто с правильной настройкой.

Поэтому, если вы решите использовать шифрование SED, наш самый главный совет - выработать привычку выключать систему, когда она не используется, а не просто переводить ее в спящий режим.

Вторым недостатком SED-шифрования является то, что оно будет работать только в простых конфигурациях дисков. Вы можете иметь несколько дисков в одной системе с включенным шифрованием SED и даже использовать программный RAID, но делать что-то вроде аппаратного RAID просто не поддерживается.

Что необходимо для работы SED-шифрования?

Мы обнаружили, что полная поддержка SED на самом деле очень плохая. Существует множество моделей жестких дисков и твердотельных накопителей, поддерживающих шифрование SED (хотя найти их может быть сложно), но для полной поддержки SED также требуется совместимая материнская плата.

Некоторые функции SED (такие как автоматическое шифрование и дешифрование данных и Secure Erase) будут работать независимо от материнской платы. Но если вы хотите использовать шифрование SED, установив ключ аутентификации, вам нужна материнская плата, поддерживающая это.

Многие ноутбуки имеют возможность использовать ключ аутентификации без необходимости в специальной настройке BIOS. Однако у них часто отсутствует возможность настроить AK через BIOS. Конечно, это не означает, что каждый ноутбук будет поддерживать шифрование SED, но, по нашему опыту, ноутбуки в целом поддерживают его гораздо чаще, чем системные платы для настольных ПК или серверов.

Общаясь с Asus, Super Micro и Samsung, мы обнаружили, что большинство системных плат для настольных ПК и серверов полностью поддерживают SED, но возможность использования ключа аутентификации явно отключена. Причина этого, по-видимому, в том, что производители опасаются, что пользователь может случайно заблокировать свой жесткий диск и не вспомнить, что он использовал для ключа аутентификации. Таким образом, вместо того, чтобы рисковать тем, что разгневанный клиент случайно заблокирует свои диски, они оставляют эту специфическую функцию SED отключенной. Тем не менее, нам удалось получить пользовательские файлы BIOS от производителя, которые открыли возможность использования ключей аутентификации.

Управление паролями шифрования SED

На материнской плате, которая полностью поддерживает шифрование SED, есть вероятность, что в настройках BIOS есть возможность установить, изменить или удалить ключ аутентификации SED на вашем диске SED. Однако мы обнаружили, что многие материнские платы, поддерживающие SED, не имеют встроенной в BIOS этой возможности. В этих случаях вы можете использовать программное обеспечение, такое как Winmagic, для управления ключом шифрования SED, или вы можете выполнить ряд шагов, используя живую среду Linux, для управления ключом аутентификации SED без необходимости в платном программном обеспечении.

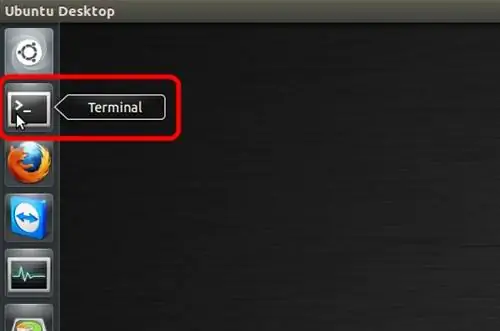

Вы можете следовать указаниям Ubuntu о том, как создать LiveCD, который должен включать в себя все, что вам нужно. После того, как ваша система загрузилась в живую среду Linux, вы должны выполнить три комбинации шагов, чтобы установить, удалить или изменить пароль шифрования SED.

- Независимо от того, что вы хотите сделать, вы должны сначала найти диск, на котором вы хотите управлять паролем шифрования SED, и разморозить его.

- Далее, если вы хотите изменить пароль шифрования SED или полностью удалить шифрование SED, вам необходимо отключить шифрование SED.

- Наконец, вам необходимо включить шифрование SED с новым паролем, если вы меняете пароль шифрования SED или устанавливаете новый пароль шифрования SED.

Поиск и разморозка диска

1

Откройте терминал с панели инструментов Unity или с помощью комбинации горячих клавиш "ctrl+T"

2

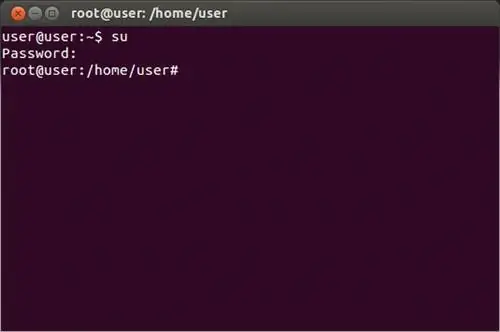

Включите привилегии суперпользователя, введя команду '

su'. Вам будет предложено ввести пароль.

3

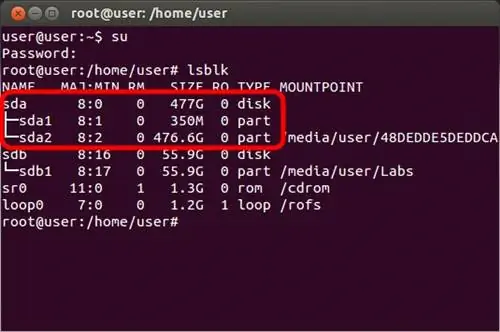

Введите команду"

lsblk, которая выведет список дисков, находящихся в системе. Найдите имя диска (sda, sdb и т. д.), для которого вы хотите изменить пароль шифрования или отключить шифрование SED.

4

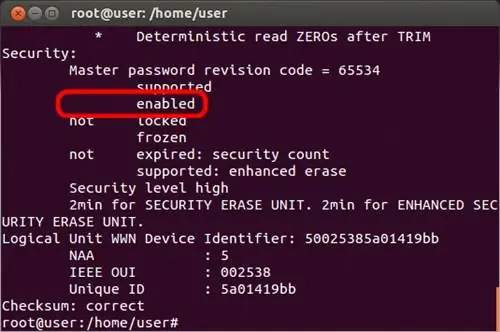

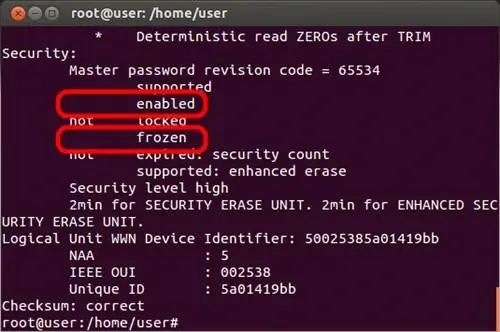

Введите команду «

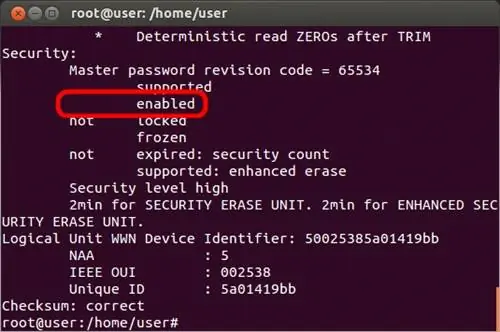

hdparm -I /dev/X», где X - имя диска (sda, sdb и т. д.), чтобы проверить текущее состояние диска. Обязательно используйте «-I», который является прописной буквой i, а не единицей или строчной буквой L. Убедитесь, что есть строка с надписью «включено». Если вместо этого в этой строке указано «не включено», то шифрование SED в данный момент не включено на этом диске. Либо шифрование SED никогда не настраивалось, либо вы используете неверное имя жесткого диска (sda, sdb и т. д.)

5

Обычно диск помечается как замороженный (обозначается линией с надписью «заморожен») и его необходимо разморозить, прежде чем продолжить. Чтобы разморозить диск, переведите систему в спящий режим, щелкнув значок шестеренки в правом верхнем углу экрана и выбрав «Приостановить». Примерно через 10 секунд нажмите кнопку питания, чтобы разбудить систему.

6

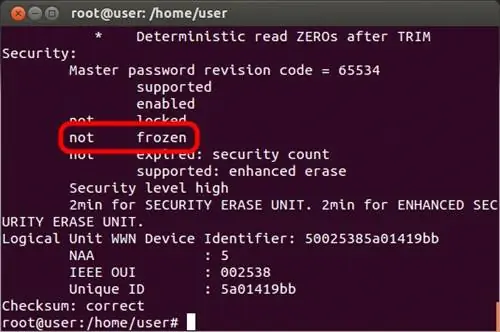

Повторите команду"

hdparm -I /dev/X", чтобы убедиться, что диск теперь помечен как "не замороженный". Если он все еще завис, вам нужно будет физически отключить диск на несколько секунд, пока система находится в рабочей среде, а затем повторить команду.

Отключить текущее шифрование SED

После выполнения действий по поиску и размораживанию диска выполните команду «

hdparm --security-disable PASSWORD /dev/X», где PASSWORD - текущий пароль SED, а X имя диска (sda, sdb и т. д.) для удаления текущего шифрования SED. Если вы хотите оставить SED отключенным, процесс завершен. Если вы хотите сбросить SED с новым паролем, читайте дальше.

Включить шифрование SED с новым паролем

1

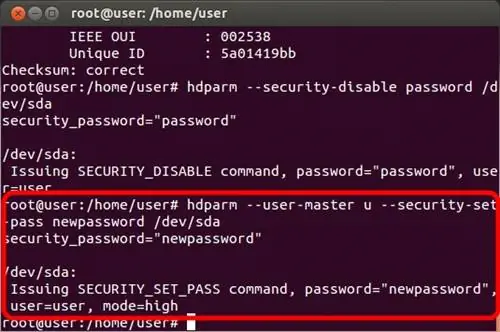

После выполнения действий по поиску и размораживанию диска, а затем для отключения шифрования SED введите команду"

hdparm --user-master u --security-set-pass ПАРОЛЬ /dev/X, где ПАРОЛЬ - это пароль, который вы хотите использовать, а X - имя диска (sda, sdb и т. д.) для повторного включения шифрования SED с новым паролем.

2

Введите команду «

hdparm -I /dev/X» еще раз и найдите строку «включено» (вместо «не включено»), чтобы убедиться, что SED включен. На этом этапе вы должны полностью отключить питание системы (не стандартная перезагрузка), чтобы убедиться, что пароль SED установлен правильно.

Вывод

Поработав с шифрованием SED и увидев, насколько хорошо оно работает, мы на самом деле очень удивлены тем, как мало оно поддерживается на современных материнских платах. На самом деле, многие производители материнских плат активно отключают шифрование SED и требуют специального BIOS, чтобы сделать его активным. Однако другие материнские платы поддерживают шифрование SED, хотя возможность управления паролем недоступна в BIOS. В этих случаях вы все еще можете использовать шифрование SED, но вам нужно пройти через громоздкий процесс, включающий живую среду Linux.

В целом, мы пришли к выводу, что шифрование SED отлично работает, если вы делаете домашнее задание и знаете, что оно будет работать в вашей системе. Диски с самошифрованием имеют свои недостатки (в основном это требует ввода пароля только при первом включении компьютера), но они просты в использовании и эффективны для очень широкого круга приложений.

Если вы заинтересованы в шифровании своих данных, мы настоятельно рекомендуем проверить шифрование SED, прежде чем рассматривать такие варианты, как Bitlocker или другое программное шифрование.

Используете ли вы шифрование жесткого диска на своем компьютере, либо шифрование SED, либо что-то еще? Сообщите нам о своем опыте в комментариях ниже!