MOSQUITO Attack использует наушники, динамики и микрофоны для утечки данных по ультразвуковым частотам

В атаке MOSQUITO используется повторная пробой гнезда для утечки данных по ультразвуковым частотам и может передаваться между компьютерами с воздушным зазором.

Исследовательская группа по кибербезопасности в Израиле в Университете им. Бен-Гуриона в Негеве недавно опубликовала статью, в которой они описывают атаку MOSQUITO, которая может отменить динамики и микрофоны на компьютерах с воздушным взломом и использовать их для передачи данных друг другу с использованием ультразвуковых частот, Как описано в статье о нападении MOSQUITO, атака требует, чтобы вредоносное ПО устанавливалось на систему, чтобы быть эффективной. Тем не менее, зараженный USB-накопитель или электронная почта - это все, что потребуется, чтобы превратить компьютер с набором наушников, динамиков или микрофонов, случайно подключенных к коммуникационным устройствам между компьютерами с воздушным зазором, которые не связаны каким-либо другим способом.

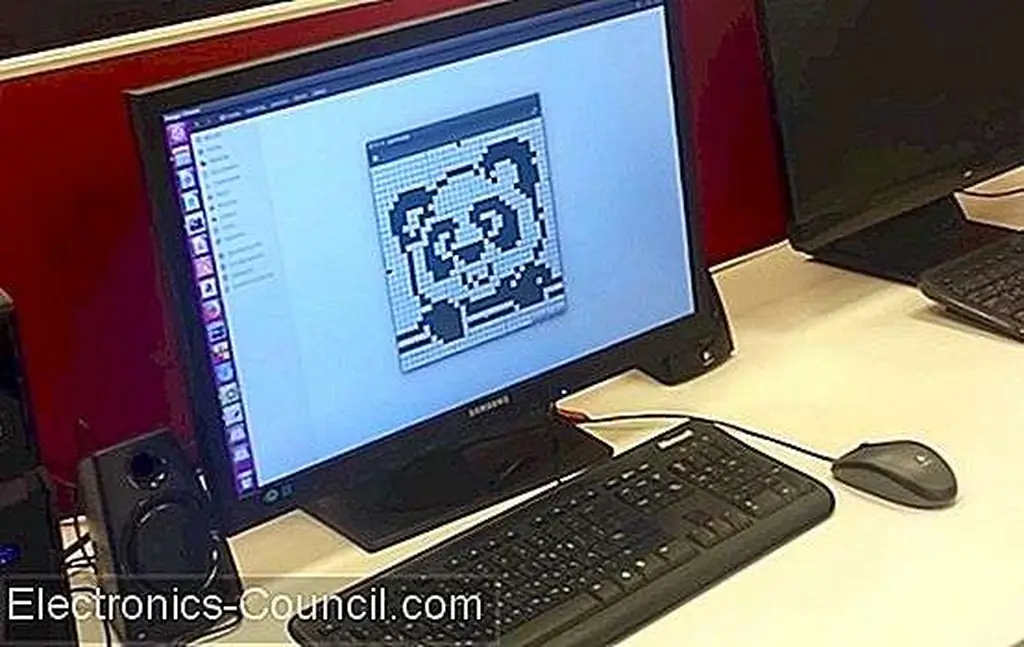

Графика панды передается между компьютерами с воздушным движением. Скриншот любезности Cyber Security Labs, Университет Бен-Гуриона

Для взлома требуется три шага:

- Двойная прокраска

- синхронизация

- Передача / прием

Конечно, атака также начинается сначала с заражения двух компьютеров, которые тайно общаются друг с другом.

Джек-проституция

Первый шаг, «retacking jack», основан на программной функции, которая может перепрограммировать аудиопорт, чтобы действовать как вход или выход, и может быть найдена на большинстве звуковых карт. По сути, микрофоны и динамики просто обращены друг к другу: один обнаруживает давление воздуха на диафрагме и преобразует его в электрические импульсы (микрофон), а другой делает наоборот и создает звук, пульсируя диафрагму с использованием электрических сигналов (динамики). Исследователи в своей статье упоминают, что, хотя можно отменить динамик, чтобы действовать как микрофон, поскольку он не предназначен для того, чтобы действовать как качество звука, которое он набирает, будет не так хорошо. Кроме того, это работает только с пассивными динамиками или динамиками, у которых нет усилителя между аудиоразъемом и динамиком. Наушники, однако, являются пассивными динамиками и могут быть отменены, чтобы действовать как микрофоны.

синхронизация

После завершения повторной маскировки разъемов два зараженных компьютера инициируют протокол для синхронизации друг с другом. Исследователи реализуют собственную световую версию протокола акустической связи для установления синхронизации между двумя компьютерами, которая использует 46-битный кадр сообщения, содержащий преамбулу сообщения, payola и CRC. Протокол также содержит семь управляющих сообщений, в том числе: ОТКРЫТЬ, ПРИОБРЕСТИ, РЕЛИЗ, ACK_OK, RETRANSMIT, BITRATE_INC и BITRATE_DEC. При передаче сообщения DISCOVERY компьютер будет делать это с произвольными интервалами в течение 5000 мс, пока не получит ответ. Передача рандомизирована так, что, если другой компьютер также передает, они не случайно синхронизируют столкновение.

Изображение предоставлено Исследовательским центром BGU Cyber Security

Передача / прием

Наконец, может начаться обмен данными. Оба компьютера будут обмениваться двоичными данными, переключая их динамик или микрофоны между прослушиванием и отправкой, используя ультразвуковые импульсы в диапазоне 18-24 кГц, которые большинство взрослых людей не слышат.

Демонстрация атаки MOSQUITO

Демонстрация атаки в видео выше выполняется в трех режимах: динамик-динамик, динамик-наушники и наушники-наушники.

В видеоролике команда успешно передает данные между компьютерами с воздушным движением со скоростью 10-166 бит / с и на расстоянии до восьми метров при использовании громкоговорителей или в трех метрах при использовании наушников.

Риски и контрмеры

Некоторые из предложений по контрмерам против такого нападения включают использование ультразвуковых частотных помех, отключение повторной маскировки гнезд на компьютерных звуковых картах и строгое использование односторонних активных динамиков, чтобы они не могли быть отменены.

Защита от таких атак может не понадобиться для персонального ноутбука повседневного компьютера. Однако в рабочих средах, где есть конфиденциальная информация о компьютерах, проблема может быть выше. Если изолированный компьютер заражен и он может синхронизироваться с другим компьютером, имеющим подключение к Интернету, информация может быть пропущена - хотя и медленно, и, возможно, с большим трудом.

Рекомендуемое изображение предоставлено Исследовательским центром BGU Cyber Security.