Выпуск WikiLeaks на инструментах взлома CIA вызывает беспокойство по поводу безопасности IoT для новых высот

IoT меняет мир. Но недавние WikiLeaks сообщают, что ЦРУ имеет возможность доступа и даже управления устройствами IoT, поднимает больше вопросов, чем когда-либо, о том, связано ли подключение с безопасностью.

Концепция «Интернета вещей» взорвалась в 2016 году, и многие новые устройства могли подключаться к Интернету, которые раньше не были. Помимо обычных устройств, таких как смартфоны и персональные компьютеры, функции подключения все чаще разрабатываются в автомобилях, бытовой технике, фитнес-устройствах и многом другом.

Теперь, недавний отчет WikiLeaks утверждает, что у ЦРУ есть инструмент инструментов, который использует преимущества эксплойтов в подключенных устройствах, те самые IoT, которые мы расширяем. Неужели мы настроены на идеальный шторм постоянного наблюдения и уязвимости? Если да, то как мы можем оставаться в безопасности?

ЦРУ и WikiLeaks

Цель ЦРУ - собирать, анализировать, рекомендовать или осуществлять действия в ответ на иностранную разведку, которая имеет отношение к национальной безопасности. Как правило, ЦРУ не имеет никакого отношения к сбору внутренних разведывательных данных, уделяя особое внимание борьбе с терроризмом, контрразведкой и кибер-разведкой.

ЦРУ отчитывается перед директором национальной разведки, чиновником правительства США, который, в свою очередь, отчитывается перед президентом и консультирует его, а также возглавляет разведывательное сообщество США и национальную разведывательную программу.

Во многих странах мира есть разве что разведывательное агентство для сбора информации о безопасности и внешней разведке. Хотя общественность может видеть, что спецслужбы являются зловещими, их цель состоит в том, чтобы сохранить нацию, которой они служат в безопасности. Независимо от того, превышают ли они свои границы, когда это делается, другая тема.

Ранее на этой неделе Интернет освещался, когда WikiLeaks выпустил Year Zero, который является частью утечки серии Vault 7 по возможностям взлома ЦРУ. Year Zero содержит более 8 000 документов, в которых излагаются использование или обсуждение инструментов, которые могут использоваться для использования программного обеспечения, которое может управлять интеллектуальными телевизорами, системами управления в автомотивах и предоставлять доступ к смартфонам с iOS и Android, а также устройствам с использованием Windows, OSx, и Linux.

Учитывая, что почти все основные устройства используют, по крайней мере, одну из этих программных систем, идея о том, что ЦРУ, или любой, кто в равной степени способна, имеет возможность использовать эксплойты для доступа к таким устройствам, действительно имеет отношение.

В выпуске WikiLeaks также подчеркивается, что ЦРУ не выявило уязвимостей для американских производителей, несмотря на то, что они сделали это. Таким образом, такие компании, как Apple, Samsung и другие, не смогли решить эти проблемы безопасности, чтобы предотвратить эксплуатацию. В какой-то степени это лишает дизайнеров и производителей возможности сделать их устройства максимально безопасными.

В ответ на утечку ЦРУ выпустило заявление, в котором говорится:

«Миссия ЦРУ состоит в том, чтобы агрессивно собирать иностранную разведку за рубежом для защиты Америки от террористов, враждебных национальных государств и других противников. Задача ЦРУ - быть инновационной, передовой и первой линией обороны в защите этой страны от врагов за рубежом. не заслуживает ничего меньшего.

Также важно отметить, что ЦРУ юридически запрещено проводить электронное наблюдение за людьми, находящимися здесь, дома, включая наших коллег-американцев, а ЦРУ этого не делает. Деятельность ЦРУ подлежит строгому надзору, чтобы обеспечить полное соблюдение законов США и Конституции ».

Однако, возможно, самая большая часть этой утечки заключается в том, что она предполагает, что контроль этих инструментов был утрачен. Любой, у кого есть доступ к этим инструментам, теперь имеет доступ ко всем эксплойтам, описанным в документах, если они действительно существуют.

Это сатирское видео в шутку объясняет, как определить, уязвимы ли вы для инструментов взлома ЦРУ

Подключение к IoT

Документы WikiLeaks являются значительными, поскольку они предполагают, что эксплойты используются в системах с достаточно сложными мерами безопасности.

Однако с учетом сегодняшней распространенности подключения к IoT возможно, что производители могут не понимать, как их устройства могут эксплуатироваться, и, возможно, не должны прилагать те же усилия для поддержания целостности своих систем, особенно если они имеют низкую вычислительную мощность или имеют очень простые функции. Любой, обладающий некоторыми техническими знаниями и возможностью вести поиск Google, может получить доступ к веб-камерам или другим подключенным устройствам. Есть также службы онлайн, которые индексируют устройства, которые подключены к Интернету и не защищены.

В октябре прошлого года эта уязвимость в устройствах IoT была использована для проведения DDoS на ряде веб-сайтов и онлайн-сервисов, включая Spotify, Twitter и Reddit. Эта атака на серверах Dyn является одной из худших инфраструктурных атак на сегодняшний день.

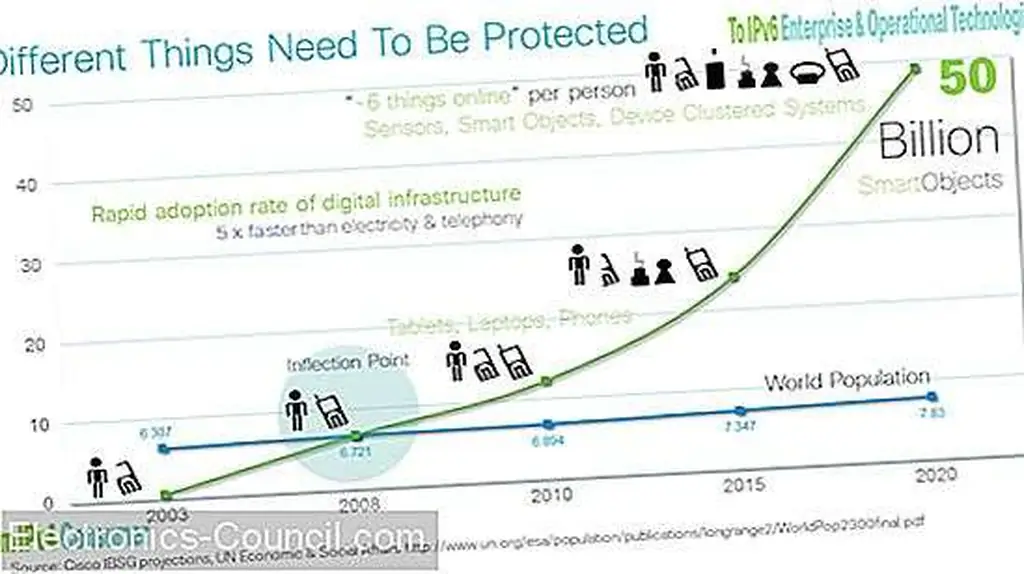

Хотя идея о невозможности доступа к вашей любимой платформе социальных сетей в течение определенного периода времени может показаться тривиальной, потенциальное злоупотребление контролем, которое посылает дрожь на шипы специалистов по безопасности. Возможность проводить широкомасштабные атаки DDoS на любом веб-сайте в любое время путем найма помощи IoT-устройств, которые не имеют безопасности, означает, что части Интернета могут быть отключены по своему усмотрению. Интернет является мощным инструментом, который может обеспечить доступ, связь и информацию, а последствия дестабилизации его непредвиденные. Cisco прогнозирует, что к 2020 году к Интернету подключится 50 миллиардов «вещей».

Изображение предоставлено CISCO

Кроме того, устройства IoT также могут использоваться для доступа к личной информации, наблюдения или записи пользователей устройств и доступа к любой информации или управления устройством с относительно небольшими усилиями.

В автомобильной промышленности уже признаны самими автопроизводителями довольно широко, что связанные автомобильные системы очень уязвимы.

IoT была невероятно полезной, инновационной концепцией, которая значительно улучшила сбор информации, контроль технологий и пользовательский интерфейс. Он используется для повышения эффективности ведения сельского хозяйства, позволяет пользователям лучше понимать свое здоровье, помогает водителям перемещаться по высокому уровню трафика и многое другое. Но безопасность должна оставаться приоритетной задачей для дизайнеров и производителей. IoT - это многоуровневая концепция, которая включает приложения, программное обеспечение, аппаратное обеспечение, пользователей и дизайнеров, которые должны работать вместе, чтобы поддерживать целостность.

Пребывание в безопасности

Уже есть некоторые основные шаги, которые можно предпринять для обеспечения большей безопасности в их повседневной жизни с помощью устройств IoT:

- Помните, какие данные собирает ваше устройство IoT и что он делает с этими данными.

- Просмотрите встроенные параметры безопасности и измените их по умолчанию - использование паролей по умолчанию - прекрасный пример простой уязвимости.

- Если вам не требуется устройство для подключения к Интернету, оставьте его в автономном режиме.

- Помните, какие устройства загружают контент в облачную службу (и отключите его, если вам это не нужно или хотите).

- У вас есть отдельная сеть для ваших устройств IoT. Многие маршрутизаторы позволяют нескольким точкам доступа с их собственными паролями, поэтому вы можете хранить ваши устройства IoT и личные устройства (телефон, ноутбук) отдельно.

- Постоянно обновляйте программное обеспечение.

Есть много организаций и компаний, которые имеют некоторую версию лучших практик для устройств IoT, включая IoT Security Foundation, Gemalto и CISCO.

Институт критической инфраструктуры, который является технологическим аналитическим центром, основанным на Вашингтоне, призывает к регулированию безопасности IoT, назвав атаку Dyn DDoS «практическим опытом». Их отчет по этому вопросу объясняет основную работу Интернета, DDoS-атаки и другие примеры DDoS-атак, которым помогал незащищенный IoT.

Что касается того, как защитить себя от уязвимостей, продемонстрированных в выпуске WikiLeaks, это менее понятно, но некоторые предложения, которые циркулируют:

- Обновите программное обеспечение на устройствах Android и iOS и сохраните их в актуальном состоянии. Apple признала, что некоторые из уязвимостей в выпуске WikiLeaks уже решены и что они работают над решением остальных.

- Устанавливайте приложения только из проверенных источников.

- Обновите программное обеспечение безопасности на своих персональных компьютерах.

Хотя, пожалуй, самый безопасный способ подхода к устройствам IoT - не владеть ими вообще. Благодаря тому, что эти откровения в области безопасности теперь являются общедоступными, ответственность за сохранение наших технологий безопасна теперь разбавлена еще дальше. Дизайнерам, производителям и потребителям приходится проявлять инициативу в отношении безопасности IoT.

Эта фотография Марка Цукерберга в июне 2016 года гласит, что генеральный директор Facebook держит камеру своего ноутбука и микрофон, что вызвало интерес у многих зрителей в Интернете. Изображение предоставлено Facebook

Изображение функции предоставлено WikiLeaks.