Mirai: программа, которая делает зомби Iotot Botnet

Есть злоумышленники, создающие «зомби» из интернет-устройств, используя программу под названием Mirai. Как инженеры и пользователи могут это остановить?

Армия IoT

Интернет Вещей действительно привлекает потребителей и дизайнеров к совершенно новому уровню взаимосвязи. Устройства разговаривают друг с другом, интеллектуальные системы отслеживают ваши предпочтения для адаптации, потоки данных используются в аналитических целях. Есть даже системы покупки с одной кнопкой.

Эти устройства создают угрозу для нулевой угрозы для любого компьютера или центра обработки данных, но миллион этих небольших устройств представляет собой кибер-армию в своем собственном праве.

Это именно то, что произошло в октябре, когда приблизительно 100 000-сильная сеть устройств IoT была заражена вредоносными программами и совершила DDOS-атаку на DNS-провайдере, что привело к сбою нескольких сайтов, включая Twitter и Netflix. Считается, что эта атака возможна только потому, что устройства IoT обычно имеют пароль по умолчанию, который очень легко сломать, если оставить без изменений.

Большинство людей, которые владеют устройствами IoT, по-настоящему не осознают серьезности кибербезопасности и не признают ее. Хакеры используют это невежество в своих собственных злонамеренных целях. Злоумышленник (ы), ответственный за нападение IoT на DNS-сервере, получил доступ к устройствам IoT с использованием паролей по умолчанию и установил вредоносную программу под названием Mirai.

Умные устройства IoT станут следующей целью для хакеров в крупномасштабных атаках

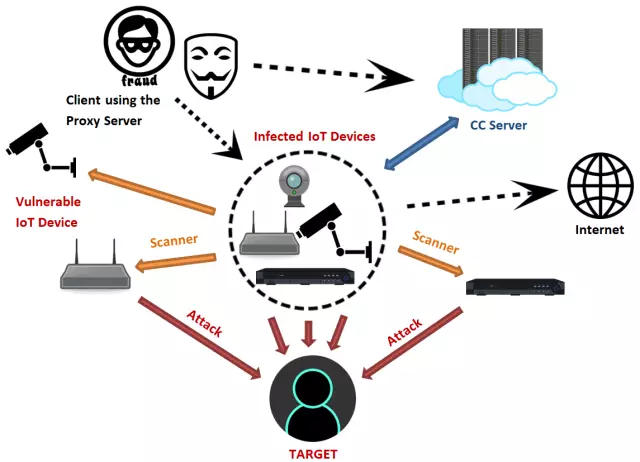

Mirai - это удивительно простая, но эффективная программа, которая может эффективно создать бот-сет IoT. Во-первых, вредоносное ПО постоянно сканирует Интернет для устройств IoT, исключая места, в том числе Министерство обороны, Почтовую службу США и другие связанные с правительством сайты (во избежание обнаружения властями).

Как только программа идентифицирует IoT-устройства, она пытается получить доступ, используя таблицу из более чем 60 общих имен пользователей и паролей, связанных с устройствами IoT. Как только доступ достигнут, вредоносное ПО затем копирует себя на устройство, превращая его в зомби в кибер-армии. Когда хакер готов к атаке, всем зараженным устройствам присваивается IP-адрес для атаки, что часто связано с отправкой нежелательных пакетов на IP-адрес.

Это может быть одна из первых крупномасштабных атак такого рода, но это, конечно, не последнее. Учитывая, что к 2020 году ожидается, что число подключенных к Интернету устройств утроится, хакеры потенциально смогут получить доступ к 21 миллиарду устройств, которые только подчеркивают важность безопасности. Итак, как мы можем, как инженеры, мешать хакерам причинять больше хлопот каждому? Как отдельные пользователи могут смягчить такие атаки?

Инженеры составляют 10% от проблемы

При проектировании устройств с поддержкой IoT инженеры должны рассмотреть возможность применения методов безопасности, выходящих за пределы имени пользователя и пароля по умолчанию.

В качестве примера устройствам IoT может быть предоставлен список IP-адресов, с которыми им специально разрешено связываться, с внедрением IP-санитизации после генерации запроса. Другими словами, модули Wi-Fi могут включать сопроцессор, который получает все TCP-запросы до их передачи и сравнивает запросы с одноразовой запрограммированной таблицей ROM, которая определяет, является ли запрос действительным IP-адресом или нет. Если обнаружено несоответствие, устройство может быть принудительно переведено на «чистую перезагрузку», которая восстанавливает устройство до заводских значений по умолчанию, эффективно удаляя вредоносное ПО, которое, возможно, нашло свое место на устройстве.

Другие методы включают в себя создание уникальных имен пользователей и паролей для каждого устройства, которое обычно встречается на маршрутизаторах BT (эффективный метод предотвращения несанкционированного доступа с использованием имен и паролей по умолчанию). Специализированное программное обеспечение или аппаратное обеспечение могут использоваться для обнаружения DDOS-атак и либо предупреждать пользователя об обнаружении, либо инициировать сброс настроек. Внедрение таких методов может быть решением для предотвращения будущих атак, но справедливо ли для дизайнеров взять на себя всю вину? Являются ли действующие методы безопасности приемлемыми для предотвращения атак с самими пользователями, которые виноваты вместо этого?

Дизайнеры серьезно должны учитывать безопасность в устройствах с поддержкой Интернета

Потребители - 90% проблемы

Легко для непродуманных пользователей компьютеров указывать пальцами на охранные компании и инженеры при возникновении атак безопасности. Однако было подсчитано, что до 90% компьютерных атак являются прямым результатом социальной инженерии, в отличие от дыр в безопасности и неправильного дизайна.

Социальная инженерия предполагает, что хакеры получают информацию о безопасности от физических лиц, завоевывая доверие или вводя в заблуждение их отказ от предоставления конфиденциальной информации. Один классический пример - «ИТ-эксперт», который называет компьютерного пользователя по телефону и объявляет, как он подвергается риску от атак. Используя умный язык и манипуляции, злоумышленник может получить информацию о идентификационных номерах компьютеров, серийных номерах, регистрационных данных и - в наиболее вопиющих случаях - номерах кредитных карт.

Другие формы использования включают вложения в сообщения электронной почты, которые многие люди нажимают, не проверяя, является ли электронная почта законным источником (например, получение электронной почты «ИТ-поддержки»), а также щелчок по ссылкам, которые описывают определенные усилители усиления тела или выиграть крупные суммы денег.

Следуя основным мерам безопасности, IoT можно было сделать гораздо более безопасным и безопасным

Поэтому предотвращение 90% кибератак может быть таким же простым, как обучение пользователей, которые владеют или управляют устройствами с поддержкой Интернета. Чтобы помочь в этом, вот небольшой список действий, которые люди могут предпринять для укрепления своей безопасности и предотвращения атак как для себя, так и для других:

- Используйте сильные пароли для входа - используйте случайные буквы, символы и цифры.

- Используйте сильные пароли Wi-Fi. Удивительно, сколько в настоящее время небезопасных соединений.

- Обновление всех программных продуктов - обновление может потенциально устранить недостатки безопасности в системах.

- Не открывайте ссылки электронной почты - если вы не ожидаете электронной почты со ссылкой, которую вам нужно использовать.

- Не открывайте вложения. Если вы не ожидаете вложения, не открывайте его.

- Не подписывайтесь на все - если это не важно, не подписывайтесь на все онлайн.

- Не отвечайте на любые вопросы. Если вы получили телефонный звонок о своем компьютере, положите телефон.

- Не раскрывайте информацию о карте. Если вы ничего не покупаете, не делайте этого.

Резюме

Безопасность IoT - это то, что игнорировалось большинством людей (включая инженеров и потребителей), поэтому IoT-атаки и бот-сети уже начали появляться. Если эти атаки продолжатся и не решаются разработчиками и потребителями, это не заставит долго ждать вмешательства правительства, чтобы смягчить эту проблему. Правительственное регулирование может, вероятно, привести к большему количеству проблем, связанных с ограничениями на инновации и эксплуатации частной жизни, поэтому важно, чтобы каждый брал на себя ответственность за собственную безопасность.

Поэтому в следующий раз, когда вы приобретаете смарт-тостер, модуль ESP8266 или любое устройство IoT, просто подумайте о том, как вы можете обеспечить, чтобы ваше устройство не способствовало атакам, которые теряют деньги и услуги людей. Унция профилактики стоит фунта безопасности.