Использование защищенного микроконтроллера Ноу-хау для защиты подключенных устройств

Защищенные микроконтроллеры создали успешную запись в защите карточных транзакций от мошенничества. По мере того как современная жизнь движется в режиме онлайн, все больше управляется многочисленными подключенными устройствами, такими как смартфоны, носимые носители, а также более мощные защищенные микроконтроллеры IoT и другие безопасные ИС.

Успех Smart Security

Внедрение смарт-карт для кредитных и дебетовых транзакций значительно сократило случаи мошенничества. Цифры из Ассоциации карточных карт Великобритании (PDF) показывают, что потери поддельных карточных мошенничества по картам Великобритании упали с 129, 7 млн. Долл. США ((159, 5 млн. Долл. США) в 2004 году - при введении так называемых чип-и-PIN-карт - в £ 47, 8 млн. Долл. США (58, 7 млн. Долл. США) в 2014 году.

США медленнее вводили такие карты, но сейчас происходит переход. Согласно данным Федерального резервного банка США, цитируемым Samsung (PDF), мошенничество с кредитными картами увеличилось примерно на 70% с 2004 по 2010 год, прежде чем началось внедрение смарт-карт. Предполагается, что это иллюстрирует изменение мошенничества с кредитными картами в США, вдали от других территорий (например, в Великобритании), где использование смарт-карт значительно ухудшило жизнь для мошенников с кредитными картами.

Сокращение мошенничества можно объяснить тем фактом, что чип-и-pin-карта значительно сложнее подделать, чем примитивные карты с магнитной полосой. Чип на карте, такой как EMV (Eurocard-Mastercard Visa, консорциум, который разрабатывал стандарты финансовой смарт-карты), является безопасным микроконтроллером, который способен проверять учетные данные системы, пытающейся извлечь информацию, и сопротивляясь атакам, направленным на выявление информации об чипе или содержащихся в нем данных.

Атаки на микроконтроллерах смарт-карт подразделяются на три категории. К ним относятся атаки на отказ, которые пытаются вызвать ошибки в работе устройства, атаки на стороне канала, направленные на получение конфиденциальной информации путем изучения поведения системы и инвазивных атак, которые направлены на физическое зондирование устройства или реконструирование его функций. Производители защищенных микроконтроллеров могут сдержанно относиться к принятым контрмерам. Чем меньше выявлено, тем меньше информации атакуют, с которыми возникают новые атаки.

Некоторые известные контрмеры, которые дифференцируют безопасные микроконтроллеры от стандартных микроконтроллеров, включают рандомизацию мотивации поведения для уменьшения неопределенностей (MRU), таких как состояния ожидания или шум шины, встроенные датчики, такие как датчики частоты или напряжения, для обнаружения внешних манипуляций и активной защиты, которая обнаруживает попытки физического доступа.

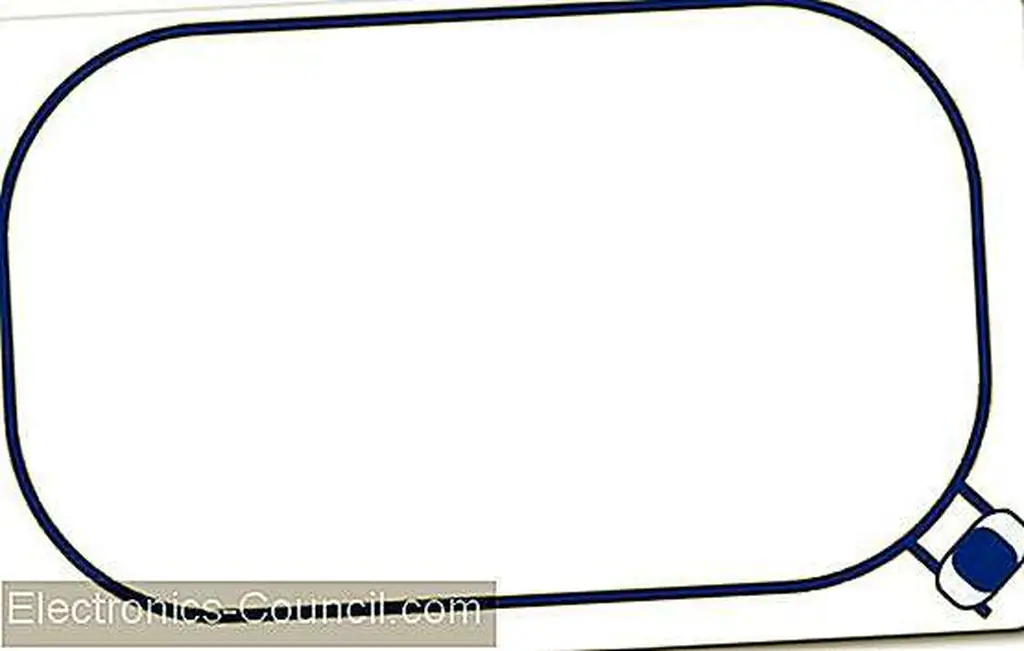

Рисунок 1. Общая смарт-карта с контактами, которые обращаются к внутренней электронике и опции NFC

Система защищенного микроконтроллера, встроенная в смарт-карту, общается с читателем через электрический контактный интерфейс, соответствующий спецификациям ISO / IEC 7816, или через радиочастотный интерфейс, используя протоколы, определенные в ISO / IEC 14443.

В карточке контакта считыватель подает питание на микроконтроллерную систему через силовое соединение, указанное в ISO / IEC 7816, тогда как другие соединения предназначены для тактового сигнала и данных в / из защищенного микроконтроллера (рис. 1). На бесконтактной плате (рис. 2) мощность для работы с картой электроники собирается из энергии радиочастотного поля бесконтактным считывателем.

Что касается безопасного микроконтроллера, оба типа карт пользуются одними и теми же функциями безопасности. Двойные контакты / бесконтактные карты реализуют оба интерфейса и разработаны таким образом, чтобы ни один из режимов не мог нарушить безопасность другого. Эффективный рабочий диапазон бесконтактной связи в сочетании с мерами безопасности, такими как безопасная аутентификация и криптография, эффективно защищает радиочастотный интерфейс от атак, таких как подслушивание, нежелательная активация и атаки «человек-в-середине», которые стремятся перехватить передаваемые данные, которые будут использоваться поддельной карточкой, чтобы общаться с другими подлинными читателями.

Рисунок 2. Подсистема защищенного микроконтроллера подключена к рамочной антенне на бесконтактной плате

Эффективная стратегия безопасности должна включать в себя множество методов, реализованных на аппаратном, программном и системном уровнях, а также криптографию (ключевую часть любой стратегии). Это может включать шифрование данных, хранящихся в ПЗУ, ОЗУ или энергонезависимой памяти, а также шифрование внутренних шин, периферийных устройств и внутренних регистров и может использовать комбинацию симметричных криптоалгоритмов, таких как DES, тройной DES или AES, или асимметричные алгоритмы, такие как RSA или DSA Эллиптическая кривая криптографии (ECC). Ключи критически важны для криптографии и уязвимы для обратной инженерии, если они применяются в программном обеспечении, запущенном на открытой платформе, такой как ПК.

Защищенный микроконтроллер обеспечивает безопасную среду для криптографических ключей, сохраняя ключи в защищенной памяти, которые устойчивы к атакам. Эти хорошо охраняемые ключи могут использоваться в криптографических алгоритмах, развернутых непосредственно на защищенном микроконтроллере, если задействованы небольшие количества данных, таких как данные транзакции. Такой подход подходит для использования в POS-терминале.

С другой стороны, такое оборудование, как модули условного доступа с оплатой труда, может требовать обработки больших объемов данных. В таких случаях высокозащищенные ключи могут использоваться для генерации временных ключей для запуска в открытой системе обработки хоста. В этой модели корневые ключи, хранящиеся в защищенном микроконтроллере, обеспечивают якорь для цепи доверия, что позволяет системе использовать повышенную производительность обработки хост-системы.

От смарт-карт до смарт-все

Электронная безопасность гораздо более распространена в повседневной жизни с 2004 года, когда карты EMV начали поступать в Великобританию и другие продвинутые рынки. Смартфоны прибыли и быстро стали глубоко укоренившимися в повседневной жизни. В настоящее время они используются для деятельности, начиная от социальных взаимодействий и заканчивая онлайн-покупками, до бесконтактных платежей с использованием технологии Near Field Communication (NFC), которая использует спецификацию ISO / IEC 14443 RF.

Рисунок 3. Wearables, которые хранят личные данные и пароли, требуют надежной защиты от онлайн-атак

Кроме того, появляются новые классы интеллектуальных устройств, таких как персональные оздоровительные или фитнес-мониторы и смарт-часы (рисунок 3), которые часто подключаются к смартфону или другому устройству, например к домашнему хабу. Не говоря уже о Internet of Things (IoT), который в конечном итоге будет включать в себя неисчислимое количество и разнообразие подключенных устройств, таких как интеллектуальные бытовые приборы, розничные технологии, мониторы промышленных процессов или датчики трафика и камеры, используемые властями для управления городами и автомагистралями.

Разработчики и пользователи оборудования, такие как интеллектуальные потребительские устройства, быстро осознают необходимость обеспечения безопасности этих «всегда подключенных» устройств, которые можно увидеть в Интернете или через беспроводное сетевое соединение и потенциально доступны хакерам. Если какое-либо из этих устройств может быть скомпрометировано, сами устройства или связанные системы могут быть уязвимы для саботажа, мошеннической деятельности или кражи данных, таких как пароли, финансовые записи или медицинские детали.

Например, кража паролей из слабо защищенных устройств - это эксплойт, который, как известно, используют хакеры для доступа к более конфиденциальной информации, хранящейся в других учетных записях, понимая, что для пользователей распространять одинаковый пароль для нескольких учетных записей.

Также становятся очевидными потенциальные уязвимости широкого спектра устройств IoT. В отчете сотрудников «Лаборатории Касперского», опубликованном TheNewsPaper.com, выявлены недостатки, обнаруженные в различных системах, развернутых в умных городах, таких как терминалы проката велосипедов, дорожные знаки и камеры скорости. Исследователи смогли получить доступ к командной строке для ПК, на котором размещается терминал для проката велосипедов, используя известные методы для обхода настраиваемого пользовательского интерфейса и поиска IP-адресов ускоренных камер и доступа к ним просто путем ввода общих паролей производителей по умолчанию которые должны были быть изменены после ввода оборудования в эксплуатацию.

Эти упражнения, безусловно, подчеркивают необходимость более эффективного использования доступных мер безопасности и строго соблюдать установленные процедуры обеспечения безопасности. Они также иллюстрируют, что хакеры власти могут приобретать, захватывая устройства, подключенные к IoT.

Во многих отношениях это более серьезная угроза, чем финансовое мошенничество. Возможность контролировать активы, такие как транспортные сигналы, медицинские устройства или контроллеры на химических предприятиях или атомных электростанциях, может представлять серьезную угрозу жизни отдельных лиц или целых общин.

В некоторых случаях необходима соответствующая безопасность, вплоть до максимально возможных уровней, для предотвращения доступа хакеров к сетям путем таргетинга на узлы со слабой безопасностью или управления самими узлами путем загрузки вредоносного кода. Поскольку эти узлы обычно автономны и неконтролируемы, они должны быть способны сами решить, выполнять ли инструкции, полученные от другого устройства через сеть. Для этого требуется эффективное средство для подключенных устройств в IoT для аутентификации друг друга и, таким образом, защиты от несанкционированного доступа, несанкционированного доступа или саботажа.

Безопасность встраиваемых систем

Подходящее решение должно быть экономичным, небольшим по размеру и минимальным воздействием на энергопотребление системы или потребности в памяти. Они также должны быть просты в использовании для конечного пользователя.

Основываясь на существующей совокупности знаний, связанных с безопасными микроконтроллерами, используемыми в смарт-картах, таких как платежные карты EMV, были введены крошечные устройства, такие как защищенные элементы, предназначенные для хранения криптографических ключей. Защищенный элемент может использоваться в качестве компаньона IC для стандартного микроконтроллера и хранить важные учетные данные для проверки подлинности, запрограммированные во время изготовления на неизменном оборудовании. Это может обеспечить приложениям высокий уровень защиты от программных атак, запущенных по сети. Например, защищенный элемент может использоваться для предотвращения использования вредоносной программой приложения для получения доступа к другим активам в той же сети.

В связи с тем, что проблема безопасности подключенной персональной электроники и устройств IoT продолжает расти, в пакетах поверхностного монтажа появляется новое поколение микросхем, которые обеспечивают защиту защищенного микроконтроллера в форм-факторе, подходящем для использования во встроенных системах.

Доступны различные типы, такие как крипто-компаньонные ИС, которые работают вместе со стандартным хост-микроконтроллером или полностью сертифицированными устройствами, которые выполняют роль защищенного элемента с безопасной операционной системой и способны управлять аутентификацией, защищенной связью и предоставлением ключей. Эти типы устройств могут обеспечить чрезвычайно высокие уровни уверенности, такие как EAL5 + для инфраструктуры безопасности Common Criteria (CC). С другой стороны, их малый размер, низкое энергопотребление и удобная поддержка экосистемы помогают упростить проектирование встроенных систем с ограниченными ресурсами.

Вывод

Поскольку электронные устройства становятся все более важными для того, как люди работают, ежедневно покупают, занимаются социальным управлением, управляют финансами, а также контролируют инфраструктуру и ресурсы, электронная безопасность обеспечивает всеохватывающую стабильность и защиту. Успехи, достигнутые в индустрии карточных платежей, оказались эффективными и в настоящее время включены в ИС в основе подключенных носителей и устройств IoT, обеспечивающих новое поколение электроники с улучшенным электроникой.

Отраслевые статьи - это форма контента, которая позволяет отраслевым партнерам делиться полезными новостями, сообщениями и технологиями с читателями All About Circuits таким образом, что редакционный контент не очень подходит. Все отраслевые статьи подчиняются строгим редакционным правилам с целью предоставления читателям полезных новостей, технических знаний или историй. Точки зрения и мнения, выраженные в отраслевых статьях, являются точками партнера, а не обязательно для All About Circuits или его авторов.