TL; Российский модульный ботнет под названием Cyclops Blink захватывает маршрутизаторы Asus по всему миру, как сообщается, в попытке создать армию скомпрометированных маршрутизаторов для использования в кибервойне. Хакеры хотят использовать уязвимые устройства в качестве серверов управления и контроля (C&C или C2).

Cyclops Blink - вредоносное ПО, связанное с Кремлем, которое существует с 2019 года. Оно связано с элитной хакерской группой Sandworm. По данным Национального центра кибербезопасности Великобритании (NCSC), изначально он был нацелен на устройства WatchGuard Firebox. Sandworm был связан с другими известными кибератаками, такими как программа-вымогатель NotPetya, которая с июня 2017 года нанесла ущерб на миллиарды долларов по всему миру, и вредоносное ПО BlackEnergy, ставшее причиной отключений электроэнергии в Украине в 2015-2016 годах.

Исследователи Trend Micro отмечают, что Cyclops Blink забрасывает широкую сеть с точки зрения заражаемых устройств, не уделяя особого внимания важным правительственным или дипломатическим организациям. Хакеры взломали часть зараженного оборудования более двух с половиной лет назад.

Cyclops Blink пытается установить постоянство злоумышленников на устройстве, создавая точку удаленного доступа к скомпрометированным сетям. Благодаря модульной конструкции его можно легко обновить для работы с новыми устройствами. Недавно он получил новый модуль, позволяющий атаковать роутеры Asus.

Trend Micro отмечает, что цели не представляют особой ценности для кибервойны.

"Следует отметить, что эти жертвы не кажутся явно ценными целями ни для экономического, ни военного, ни для политического шпионажа. Например, некоторые из живых C&C размещены на устройствах WatchGuard, используемых юридической фирмой в Европа, компания среднего размера, производящая медицинское оборудование для стоматологов в Южной Европе и сантехника в США. Цель этого ботнета до сих пор неясна: предназначен ли он для использования в распределенных атаках типа «отказ в обслуживании» (DDoS), шпионажа или прокси-сетей еще предстоит увидеть. Но очевидно, что Cyclops Blink - это продвинутая вредоносная программа, ориентированная на устойчивость и способность пережить попытки провала домена и уничтожение его инфраструктуры».

Исследователи считают, что есть другой поставщик со скомпрометированной прошивкой, но, к сожалению, они пока не могут определить поставщика.

Cyclops Blink использует жестко заданные TCP-порты для связи с C&C-серверами. Для каждого порта создается новое правило в брандмауэре ядра Netfilter Linux, разрешающее выходную связь с ним. После установления соединения вредоносная программа инициализирует библиотеку OpenSSL, а ее основной компонент выполняет набор жестко закодированных модулей. Затем вредоносная программа передает этим модулям различные параметры, которые возвращают данные, которые основной компонент шифрует с помощью функций OpenSSL перед отправкой обратно на сервер C2.

Trend Micro считает, что это вредоносное ПО является преемником вредоносного ПО VPNFilter 2018 года. Оно также было разработано для заражения маршрутизаторов и сетевых устройств с целью перекачки данных и их компрометации для будущего использования.

Новый модуль Asus предназначен для доступа и замены флэш-памяти маршрутизатора. Ботнет считывает 80 байт из флэш-памяти, записывает их в основной коммуникационный канал, а затем ждет команду с данными, необходимыми для замены контента. Второй модуль собирает данные с зараженного устройства и отправляет их на сервер C2. Третий модуль «загрузка файлов (0x0f)» загружает файлы из Интернета с использованием DNS через HTTPS (DoH).

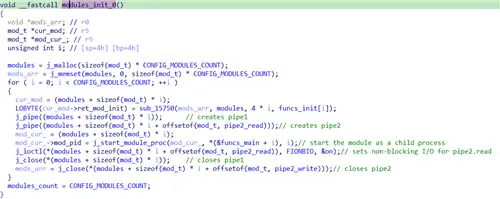

Функция инициализации модулей

Затронутые номера моделей Asus и сведения об их прошивках приведены ниже:

- GT-AC5300

- GT-AC2900

- RT-AC5300

- RT-AC88U

- RT-AC3100

- RT-AC86U

- RT-AC68U

- AC68R

- AC68W

- AC68P

- RT-AC66U_B1

- RT-AC3200

- RT-AC2900

- RT-AC1900P

- RT-AC1900P

- RT-AC87U (EOL)

- RT-AC66U (EOL)

- RT-AC56U (EOL)

На момент публикации Asus не выпускала новых обновлений прошивки, но выпустила следующие инструкции по устранению неполадок:

- Сброс устройства до заводских настроек: Войдите в веб-интерфейс, перейдите в Администрирование → Восстановить/Сохранить/Загрузить настройки, нажмите «Инициализировать все настройки и очистить весь журнал данных», а затем нажмите кнопку «Восстановить»."

- Обновить до последней доступной прошивки.

- Убедитесь, что пароль администратора по умолчанию изменен на более безопасный.

- Отключить удаленное управление (отключено по умолчанию, его можно включить только в расширенных настройках).

Три модели, обозначенные как EOL (окончание срока службы), больше не поддерживаются и не будут получать никаких обновлений безопасности прошивки. Asus рекомендует купить новый.

Соответствующие рекомендации по безопасности для сетевых устройств WatchGuard можно найти на веб-сайте WatchGuard.