Атака KRACK в устройствах WPA 2 Угрожает протоколу 4-Way Handshake Protocol

Коэффициенты высоки, с которыми вы работали или активно полагались на WPA и WPA 2 Wi-Fi-протоколы. Недавно обнаруженная уязвимость, известная как атака переустановки ключа (или «KRACK Attack»), может поколебать вашу уверенность.

Исследователь исследовательской группы imec-DistriNet (часть отдела компьютерных наук в KU Lueven в Бельгии) обнаружил критическую уязвимость в протоколе WPA и WPA 2, используемом в устройствах Wi-Fi. Уязвимость не только позволяет злоумышленникам обманывать пакеты и просматривать конфиденциальные данные, такие как пароли, но также имеет потенциал для использования в атаках типа «человек-в-середине».

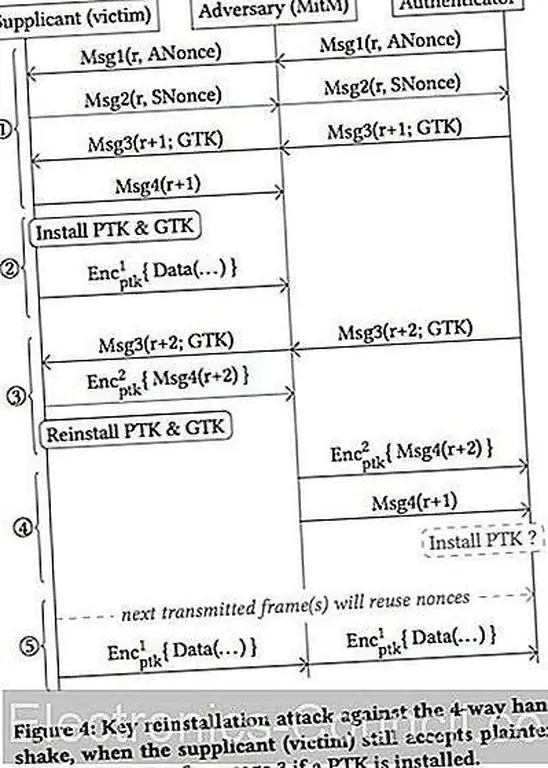

Как работает атака KRACK »// papers.mathyvanhoef.com/ccs2017.pdf« target = "_ blank"> Ключ-переустановка Атака не раскрывает ключи шифрования или не прерывает пароли: она работает, используя преимущества функции 4- который согласовывает ключи шифрования между точками доступа и устройствами до начала сеанса. В частности, когда получено третье сообщение этого протокола квитирования, новый ключ шифрования устанавливается и затем используется для этого сеанса. Однако, поскольку нет ничего необычного в том, что пакеты теряются или удаляются, точка доступа сети будет повторно передавать сообщение 3, пока оно не получит соответствующее подтверждение. Каждый раз, когда принимается сообщение 3, ключ шифрования переустанавливается, номер передачи пакета (nonce) сбрасывается и принимается счетчик повтора

Атака использует это, собирая и воспроизводя сообщение 3, заставляя переустанавливать ключ и перезагружая nonce, что затем открывает возможность повторного воспроизведения пакетов, ковки пакетов или дешифрования пакетов в зависимости от используемого метода конфиденциальности данных.

Диаграмма атаки при переустановке ключа. Изображение предоставлено imec-DistriNet

Что затронуто?

Было доказано, что протокол 4-way handshake защищен с помощью математических доказательств и более 14 лет используется на персональных и корпоративных устройствах. Проблема не в самом рукопожатии, а в процессе установки ключей шифрования, в которых она используется. Это подчеркивает, что безопасность аутентификации гораздо более сложна, чем просто протоколы безопасности.

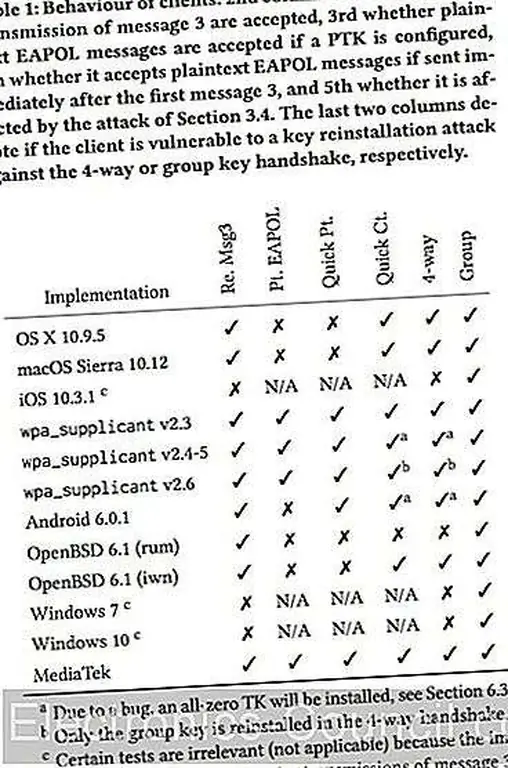

Атака KRACK также влияет на быстрые рукопожатия Fast BSS Transition, PeerKey и групповые клавиши. Различные атаки возможны в зависимости от используемого рукопожатия и протокола конфиденциальности данных. В некоторых комбинациях возможно только обнюхивание пакетов; другие дают возможность для подкачки или инъекции вредоносных данных. До сих пор было выявлено 10 конфигураций с разной степенью уязвимости и потенциального ущерба.

Исследователь определил устройства Android и Linux как наиболее уязвимые, но устройства Windows и iOS также уязвимы на уровне группы. В устройствах Android 6.0 KRACK Attack принудительно устанавливает ключ с нулевым ключом шифрования.

Изображение предоставлено imec-DistriNet

Отсрочка заключается в том, что KRACK Attack требует, чтобы злоумышленник находился поблизости от точки доступа, на которую он нацелился, и возможно исправление устройств с прошивкой и обновлениями программного обеспечения. Некоторые обновления уже развернуты. OpenBSD выпустила безмолвный патч в течение лета, решение, которое могло бы выявить уязвимость перед другими поставщиками, могло быть уведомлено перед публичным раскрытием.

Исследователь за открытием, Mathy Vanhoef, говорит, что лаборатория начала уведомлять продавцов в июле этого года, а затем обратилась в CERT / CC, чтобы раскрыть эту уязвимость более широко в августе.

В этом видео ниже, любезно предоставлено Vanhoef, демонстрация атаки KRACK показывает, как злоумышленник может получить учетные данные для входа в чью-то частную учетную запись. Исследователь упоминает, что он использовал сайт Match.com, чтобы подчеркнуть, как эта уязвимость может дать злоумышленникам доступ к учетным записям с конфиденциальной личной информацией.

Что ты должен делать

Так как почти все устройства Wi-Fi будут затронуты, вот ваши лучшие способы действий для ограничения вашей уязвимости:

- Обновите программное обеспечение и прошивку для всех ваших устройств с поддержкой Wi-Fi и точек доступа (маршрутизаторов).

- Если обновление не доступно для ваших устройств, обратитесь к поставщику и, возможно, ограничите использование Wi-Fi, пока вы не уверены, что он безопасен путем исправления (или в ситуации, когда ваше устройство не использует протокол квитирования с уязвимостью). Здесь вы можете увидеть список поставщиков.

- Не переключайтесь на протокол WEP. WPA 2 возвращается к безопасности после исправления.

- Изменение пароля точки доступа не требуется, но может быть выполнено как дополнительный уровень безопасности после обновления прошивки / программного обеспечения.

- Будьте в курсе последних новостей о безопасности, которые могут повлиять на ваши личные или корпоративные устройства.

Feature image любезно предоставлено imec-DistriNet.