Анатомия объявления о недостатке безопасности: странная временная шкала призрака и перелом

Spectre и Meltdown - две основные уязвимости процессора, которые представляют серьезную проблему безопасности, присущую миллионам устройств. Вот посмотрите на необычный способ, которым эти проблемы были раскрыты общественности, и что мы можем ожидать в будущем.

3 января появились новости о том, что чипы Intel были уязвимы из-за двух основных ошибок, которые были обнаружены, получивших название Meltdown и Spectre-уязвимостей, которые, очевидно, существуют с 90-х годов. С момента первоначального объявления информация выходила при быстром пожаре, иногда противоречивом по своей природе и в другие времена, совершенно путающем.

В лучшем случае то, что может понять средний человек, заключается в том, что эти недостатки влияют на подавляющее большинство вычислительных устройств: от смартфонов до центров обработки данных. Логические вопросы, как правило, следуют, направленные на тех, кто в технической индустрии: меняют ли мои устройства «спекулятивное исполнение». Спекулятивное выполнение - это тактика, когда система будет ожидать некоторые процессы, основанные на предыдущих подпрограммах. Этот ярлык делает эти процессы чрезвычайно быстрыми, но он стоит дорого.

Вероятно, обнаружены дефекты Meltdown и Spectre. Изображение предоставлено Windows Central

Возникающая проблема безопасности возникает, когда данные, полученные в результате спекулятивного исполнения, перенаправляются в общую память. Эта информация затем уязвима для атак с побочными каналами и может сделать доступными для злоумышленников злоумышленники.

Спекулятивное выполнение использовалось примерно 20 лет для ускорения обработки и стало глубоко укоренившимся в архитектуре процессора. Это настолько укоренилось, что потребовалось много лет, прежде чем процессорам не нужно будет полагаться на этот метод для обработки с молниеносной скоростью.

Так что, если потребуются годы для полного устранения основных уязвимостей в архитектуре процессора, действительно ли имеет значение, как и когда публика была осведомлена о них? Давайте рассмотрим, как обычно применяются уязвимости и почему.

Временная шкала в беспорядке

По большей части, когда основные уязвимости или уязвимости безопасности публично объявляются, поставщики уже подготовлены с обновлениями и исправлениями. Хотя эти мгновенные пятна представляют собой работу сотен или тысяч инженеров с быстрым мышлением, они едва ли из-за предвидения. Когда обнаружена уязвимость, modus operandi до сих пор заключался в том, чтобы сообщить поставщикам дискретно, чтобы они могли начать работу над решениями до того, как публикация станет общедоступной. Этот стандарт помогает ограничить вероятность того, что уязвимость будет использована до того, как будут разработаны исправления.

Проблема в том, что это работает только в том случае, если все компании и поставщики работают вместе и дают друг другу возможность правильно разрабатывать, тестировать и внедрять эти исправления. Утечки могут произойти из-за того, что СМИ рано узнали, компания случайно выпустила информацию, обновления выпущены слишком рано или иногда сочетание этих факторов.

В случае Spectre и Meltdown многие поставщики не были готовы с исправлениями. Хуже того, одна из уязвимостей объясняется недостатком встроенного дизайна процессоров Intel - определенно, это не проблема, которая может быть устранена за одну ночь.

«Группа уровня 1 (технических компаний) - это Google, Amazon и Intel, и они знали о проблеме (проблема) с июня прошлого года, я считаю, - говорит Марти Пураник, генеральный директор Atlantic.net, который говорил с Все о схемах. «Но большинство других узнали об этом, возможно, только после Рождества». Как и следовало ожидать, Intel стала одной из первых компаний, объявивших патчи 4 января.

Пураник, который начал свою первую техническую компанию в своей комнате в общежитии в колледже в 90-х годах и довольно долгое время работал в этой отрасли, объясняет, что компания знает, что что-то придет, когда сотрудники начнут замечать патчи ядра в ходе определенного характера. «Вот как мы узнали об этом, но в то время не было известно, что это будут две отдельные ошибки. Мы думали, что это будет один».

Когда уязвимости были подтверждены, оказалось, что индустрия будет следовать типичному сценарию подготовки патчей до объявления проблемы. Но потом, где-то, произошел сбой.

Эти новейшие уязвимости затронули даже самые новейшие процессоры, выпущенные в прошлом году. Изображение от Intel

«То, что произошло, состояло в том, что 9 января было принято эмбарго, когда каждый должен был выйти с пятнами, - объясняет Пураник, - но поскольку это просочилось рано, многие люди, которые работали над этим, все еще проверяли и не были сделаны с их заплатами, потому что они думали, что они до 9 января, чтобы освободить его ».

Эта недостаточная готовность и широкомасштабное освещение в средствах массовой информации, скорее всего, способствовали выпуску противоречивой информации о масштабах проблемы, какие решения действительно доступны и как обновления будут влиять на производительность устройства.

Например, Intel изначально заявила, что исправление Meltdown и Spectre приведет к простому снижению производительности, но на самом деле ожидается, что производительность процессора значительно возрастет, особенно в старых процессорах. В некоторых из наихудших случаев эти проблемы производительности могут привести к перезагрузке систем и стать неустойчивыми.

Даже вопрос о том, какие фишки были затронуты, изначально не ясен. В настоящее время известно, что Meltdown во многом влияет на чипы Intel, а Spectre - на чипы Intel, AMD и ARM. В результате Intel проявила себя в центре внимания, особенно в отношении прозрачности. Грег Кроах-Хартман, возможно, один из самых известных лиц руководства Linux Foundation, в частности сделал сдержанные, но сердитые комментарии о том, «как все это было связано с вовлеченными компаниями» - негласное обвинение Linux, которое осталось в темные, в то время как у других компаний было больше времени на разработку патчей.

Независимо от того, был ли выпуск информации преждевременным по стандартам эмбарго или слишком поздно для отрасли, чтобы догнать компании уровня 1, все еще есть беспорядок для очистки. Что теперь?

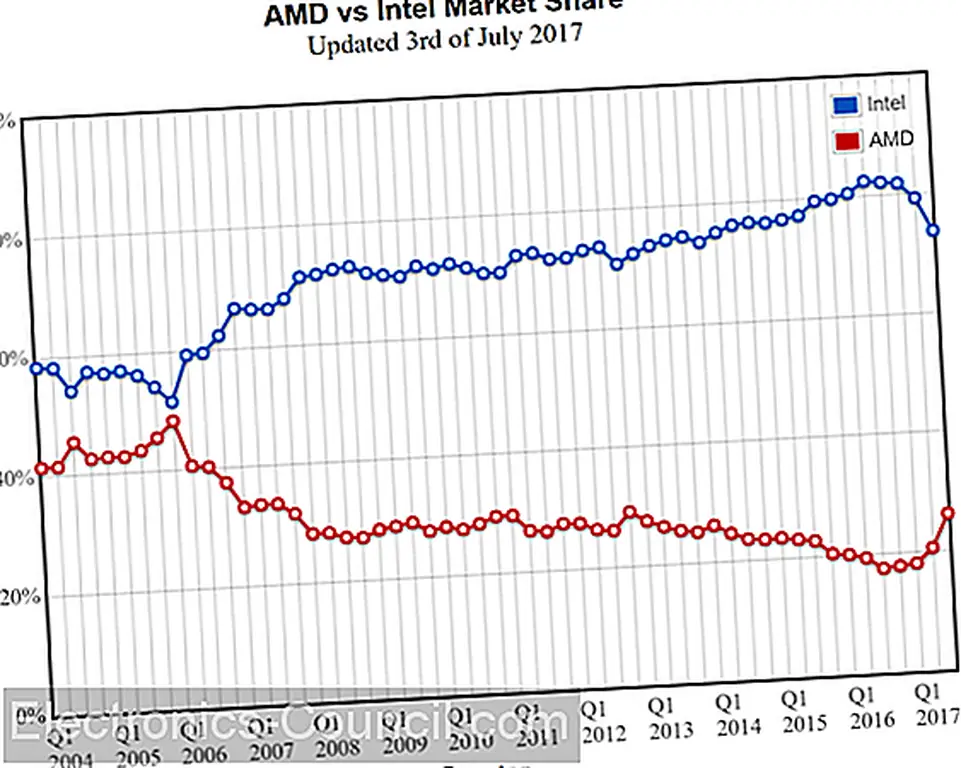

По состоянию на июль 2017 года у Intel было 79, 3% рынка процессоров. Изображение предоставлено Daze Info

Философия продвижения вперед

Учитывая, сколько процессоров полагается на спекулятивное исполнение для производительности, Spectre и Meltdown - сложные проблемы. Но, учитывая, сколько неизвестных еще предстоит решить, трудно догадаться, что будет дальше.

История говорит нам, что ближайшие шаги, скорее всего, начнутся в области обновлений операционной системы и эха через следующие итерации архитектуры. У нас есть план этого решения, потому что это, конечно же, не первый раз, когда Intel справлялась с крупномасштабной уязвимостью.

В 1997 году был обнаружен недостаток «F00F», в котором команда блокировки неправильно выполняла циклы шины в режиме блокировки, заставляя процессор останавливать всю активность до тех пор, пока она не была перезагружена (AKA «останавливается и загорается»). Широкое развертывание процессоров Intel и возможность потери пользователями несохраненных данных сделали значительную проблему.

Решение проблемы F00F? Немедленные обновления операционной системы и обновление степпинга B2 для последующих спецификаций процессора Intel.

В 1997 году дефект F00F повлиял на чипы Intel Pentium. Изображение предоставлено Tom's Hardware

Но, как скажет вам Грег Кроа-Хартман, Intel - не единственная компания, которая должна отвечать на Specter и Meltdown. Вся отрасль в целом переживает переломный момент, когда речь идет о безопасности.

Итак, что такое облачная хостинговая компания, например Atlantic.net, чтобы справиться с этой проблемой? Пураник говорит: «Мы находимся на разных этапах, в зависимости от операционной системы. Вы должны быть очень методичными и систематическими и смотреть на каждый случай и как вы собираетесь справиться с этой проблемой - вы не можете просто одевать (решение) по всей ферме серверов ". Он добавляет, что безопасность является первым приоритетом, а затем решения для восстановления производительности, повторяя план F00F.

«Я не думаю, что это будет одноразовый патч», - говорит он. «Я думаю, что после этого будет два или три патча. Сейчас люди просто пытаются получить свои патчи, и, вероятно, будет удар по производительности, потому что они будут сосредоточены на безопасности. Думаю, после нескольких волн, будет время, чтобы придумать способы исправления, которые не влияют на производительность так же сильно, как первые исправления. Чувство моего чувства заключается в том, что мы сможем восстановить часть утраченной производительности, но мы просто не делаем знаю, сколько ».

Какими бы ни были следующие шаги в работе с Spectre и Meltdown, один результат, скорее всего, изменится наше восприятие безопасности, равно как и мы будем проектировать процессоры.

Что сделают производители микросхем в будущем, если они не смогут полагаться на спекулятивное исполнение? Какие альтернативные ускорители производительности будут исследованы в результате?

Как видит Марти Пураник, изменения будут выходить за рамки немедленных исправлений и перепроектирования архитектур. То, как компании могут вести бизнес, также будет необходимо: «У любой компании, у которой есть сотрудник по вопросам соблюдения, будет больше работы и больше флажков, которые вендорам придется проверять больше, чем ваш стандартизованный ответ на эти типы вещей поэтому я думаю, что это создаст намного больше работы. Там определенно будет больше работы ».

Рекомендуемое изображение предоставлено Windows Central.