AMD во вторник выпустила первое общедоступное обновление, касающееся уязвимостей в системе безопасности, связанных с отдельными продуктами, о которых 13 марта публично сообщила израильская компания по безопасности CTS-Labs. В сегодняшнем обновлении AMD сообщила, что работает над быстрой оценкой претензий и при необходимости разработать планы смягчения последствий.

Если вы помните, AMD была уведомлена менее чем за 24 часа до того, как CTS обнародовала свои предполагаемые выводы. Короткий поворот вызвал широкую критику в отношении потенциальных мотивов раскрытия информации, поскольку стандартная практика в сообществе безопасности заключается в том, чтобы уведомлять об этом за 90 дней до публикации.

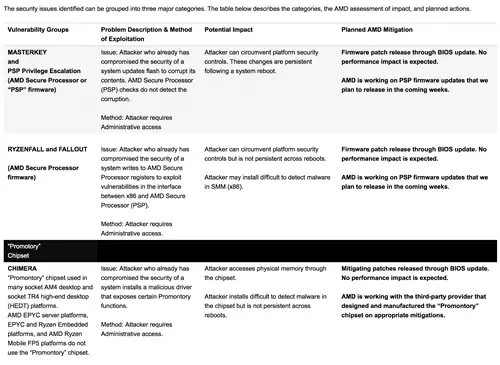

Марк Пейпермастер, старший вице-президент и главный технический директор AMD, по-видимому, преуменьшил значение этого вопроса, заявив, что проблемы безопасности не связаны с архитектурой процессора Zen или эксплойтами Google Project Zero, о которых было объявлено в начале января. Вместо этого они связаны с микропрограммой, управляющей встроенным процессором управления безопасностью (AMD Secure Processor) и набором микросхем, используемым в некоторых настольных платформах AM4 и сокета TR4.

Он также указал, что все проблемы, поднятые CTS, требуют административного доступа к системе, «типа доступа, который фактически предоставляет пользователю неограниченный доступ к системе и право удалять, создавать или изменять любой из папки или файлы на компьютере, а также изменять любые настройки."

Papermaster говорит, что любой злоумышленник, получивший несанкционированный доступ администратора, «будет иметь в своем распоряжении широкий спектр атак, выходящих далеко за рамки эксплойтов, выявленных в этом исследовании. Более того, он отмечает, что все современные операционные системы и гипервизоры корпоративного уровня имеют «множество эффективных средств контроля безопасности, таких как Microsoft Windows Credential Guard в среде Windows, для предотвращения несанкционированного административного доступа, который необходимо преодолеть, чтобы влияют на эти проблемы безопасности."

Papermaster указал на «полезное разъяснение» трудностей, связанных с успешным использованием проблем в этом посте от Trail of Bits.

Производитель чипов заявил, что завершил оценку и уже работает над разработкой и развертыванием мер по смягчению последствий. Исправления для обновлений BIOS ожидаются в ближайшие недели и, как нам сказали, не должны повлиять на производительность.